正文

问题描述

引用报告:(OpenSSL3.x曝出严重漏洞 : https://www.ctocio.com/ccnews/37529.html )

最近OpenSSL 3.x 爆出了严重安全漏洞,分别是 CVE-2022-3602 和 CVE-2022-3786.

| CVE-2022-3602 |

缓冲区溢出可以在 X.509 证书验证中触发,特别是在名称约束检查中。

请注意,这发生在证书链签名验证之后,并且要求 CA 已对恶意证书进行签名,或者要求应用程序继续证书验证,尽管无法构造指向受信任颁发者的路径。

攻击者可以手工创建恶意电子邮件地址,使堆栈上四个攻击者控制的字节溢出。此缓冲区溢出可能导致崩溃(导致拒绝服务)或可能远程执行代码。许多平台都实现了堆栈溢出保护,以降低远程代码执行的风险。根据任何给定平台/编译器的堆栈布局,可以进一步降低风险。

CVE-2022-3602 的预公告将此问题描述为“严重”。基于上述一些缓解因素的进一步分析导致其降级为HIGH。我们仍鼓励用户尽快升级到新版本。

在 TLS 客户端中,可以通过连接到恶意服务器来触发此操作。

在 TLS 服务器中,如果服务器请求客户端身份验证并且恶意客户端连接,则可以触发此操作。

在 OpenSSL 3.0.7 中修复(受影响的 3.0.0、3.0.1、3.0.2、3.0.3、3.0.4、3.0.5、3.0.6)。

A buffer overrun can be triggered in X.509 certificate verification, specifically in name constraint checking.

Note that this occurs after certificate chain signature verification and requires either a CA to have signed the malicious certificate or for the application to continue certificate verification despite failure to construct a path to a trusted issuer.

An attacker can craft a malicious email address to overflow four attacker-controlled bytes on the stack. This buffer overflow could result in a crash (causing a denial of service) or potentially remote code execution. Many platforms implement stack overflow protections which would mitigate against the risk of remote code execution. The risk may be further mitigated based on stack layout for any given platform/compiler.

Pre-announcements of CVE-2022-3602 described this issue as CRITICAL. Further analysis based on some of the mitigating factors described above have led this to be downgraded to HIGH. Users are still encouraged to upgrade to a new version as soon as possible.

In a TLS client, this can be triggered by connecting to a malicious server.

In a TLS server, this can be triggered if the server requests client authentication and a malicious client connects.

Fixed in OpenSSL 3.0.7 (Affected 3.0.0,3.0.1,3.0.2,3.0.3,3.0.4,3.0.5,3.0.6).

|

| CVE-2022-3786 |

缓冲区溢出可以在 X.509 证书验证中触发,特别是在名称约束检查中。

请注意,这发生在证书链签名验证之后,并且要求 CA 已签署恶意证书或应用程序继续证书验证,尽管无法构造到受信任颁发者的路径。

攻击者可以在证书中构建恶意电子邮件地址,以溢出堆栈上包含“.”字符(十进制 46)的任意数量的字节。此缓冲区溢出可能导致崩溃(导致拒绝服务)。

在 TLS 客户端中,可以通过连接到恶意服务器来触发此操作。

在 TLS 服务器中,如果服务器请求客户端身份验证并且恶意客户端连接,则可以触发此操作。

A buffer overrun can be triggered in X.509 certificate verification, specifically in name constraint checking.

Note that this occurs after certificate chain signature verification and requires either a CA to have signed a malicious certificate or for an application to continue certificate verification despite failure to construct a path to a trusted issuer.

An attacker can craft a malicious email address in a certificate to overflow an arbitrary number of bytes containing the `.' character (decimal 46) on the stack. This buffer overflow could result in a crash (causing a denial of service).

In a TLS client, this can be triggered by connecting to a malicious server.

In a TLS server, this can be triggered if the server requests client authentication and a malicious client connects.

|

OpenSSL 3.0.7 在2022-11-01发布,并将修复以上两个严重漏洞。 那么,微软云如何来处理 OpenSSL 的漏洞事件呢?

问题解答

首先微软的 MSRC团队会随时关注网络世界的最新安全信息 ( Microsoft Security Response Center), 并且及时发布最新的公告:

针对 CVE-2022-3602 和 CVE-2022-3786 两个严重的漏洞,微软安全响应中心(MSRC)公布了对漏洞的更新:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3602

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3786

- Microsoft 已意识到并积极解决与 2022 年 10 月 25 日宣布的最新 OpenSSL 漏洞相关的影响,该漏洞已在 3.0.7 版中修复。作为标准流程的一部分,我们正在为受影响的服务推出修补程序。

- MSRC博客和我们相关的安全更新指南(CVE-2022-3786 安全更新指南和 CVE-2022-3602 安全更新指南)中将重点介绍所需的任何客户操作。

- 作为最佳实践,建议管理自己环境的客户应用来自 OpenSSL 的最新安全更新。强烈建议客户查看安全更新指南,以查看他们可能需要采取的任何操作。

- == == == == == == == == == == == ==

- OpenSSL 版本 3.0.7 于 2022 年 11 月 1 日正式发布,OpenSSL 将 CVE-2022-3602 的严重等级从严重性降级为高严重性等级。

- OpenSSL 3.0.7 解决了两个漏洞(CVE-2022-3786 和 CVE-2022-3602),这两个漏洞对执行证书验证的系统有拒绝服务影响。

- 攻击者可能将恶意制作的证书发送到客户端或服务器,该客户端或服务器在身份验证过程中分析证书,从而导致崩溃。

- 目前,该漏洞似乎不能可靠地允许远程执行代码,并且不知道是否受到攻击。

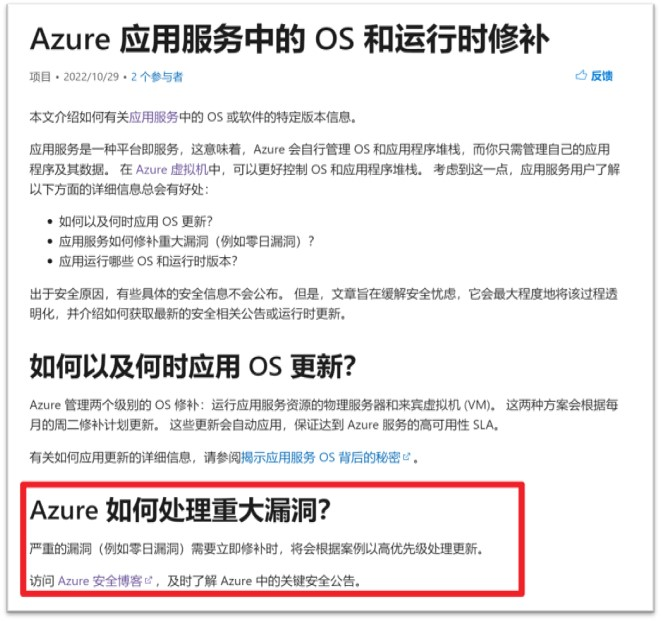

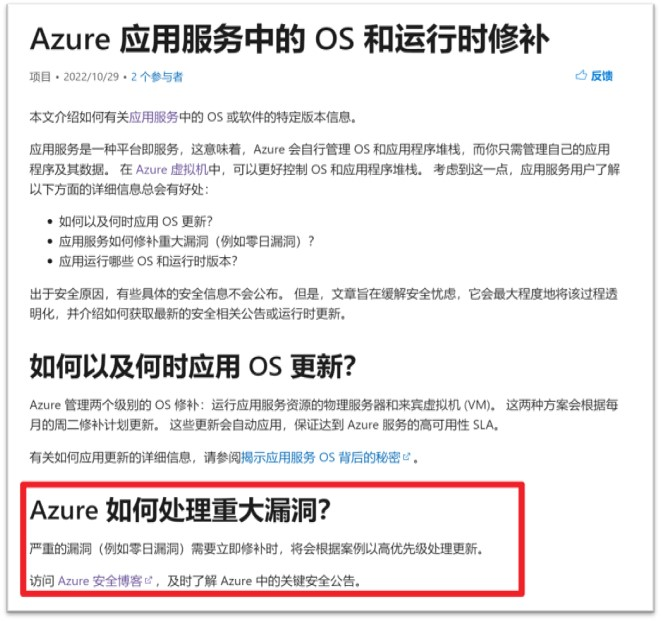

微软云对于重大的安全漏洞,会立即采取安全更新:https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime#how-does-azure-deal-with-significant-vulnerabilities

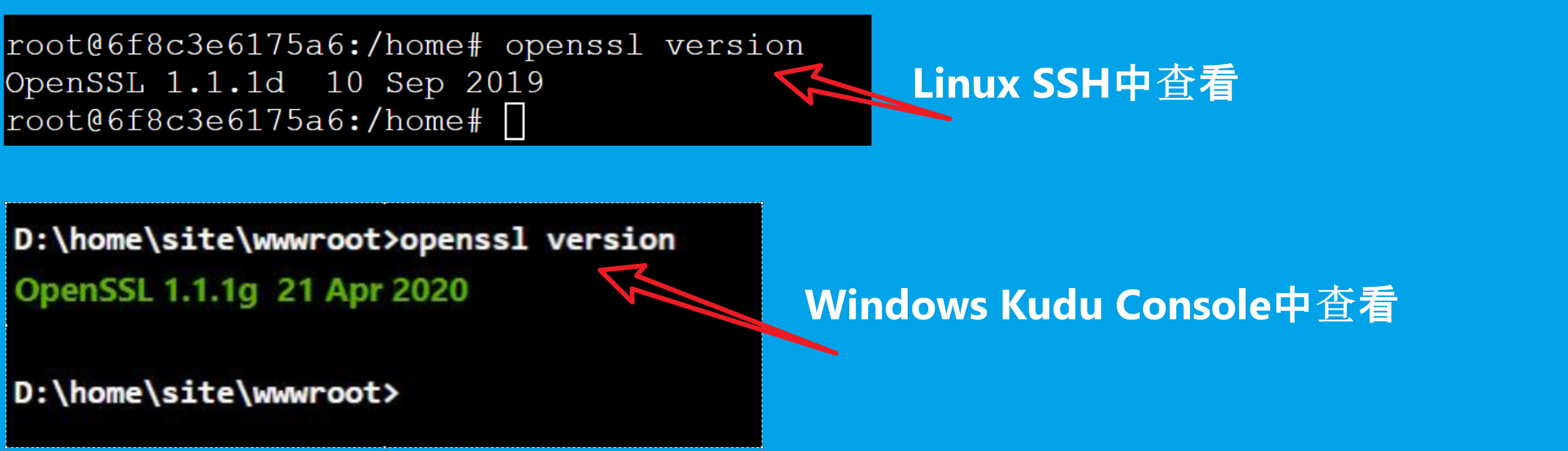

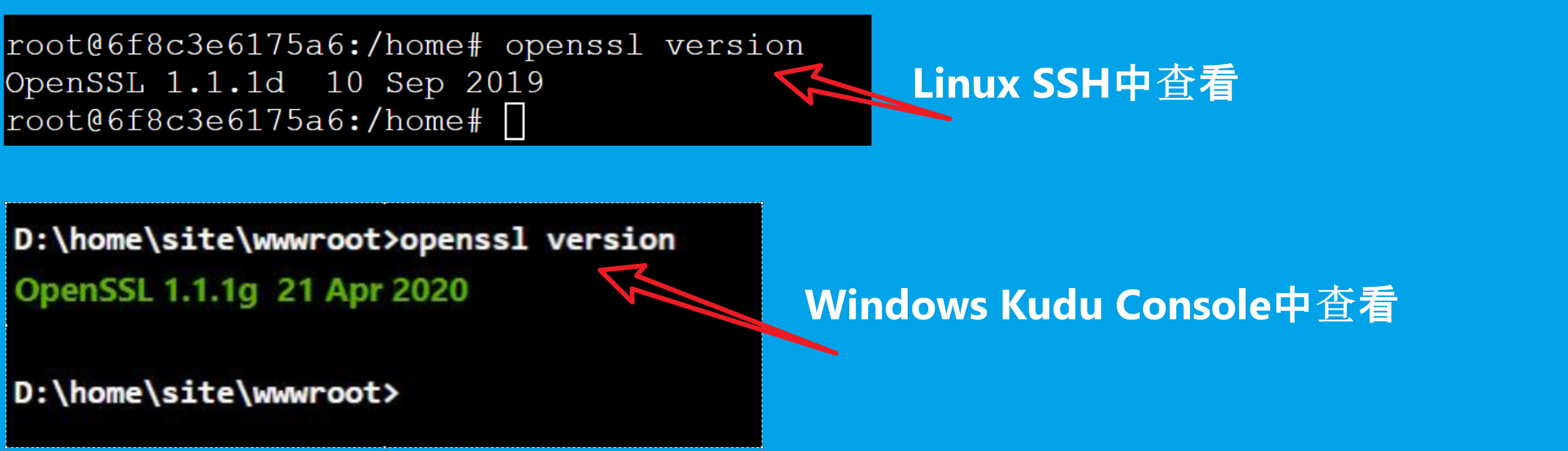

最后,如果想知道自己的Azure服务是否收到OpenSSL 3.x 漏洞影响。如App Service 可以在Kudu站点中通过 openssl version 来查看版本信息:

PS: 如上图查看Azure App Service使用的Version为 1.x,不在这次受影响的Version中。

参考文档

第二滴血?OpenSSL3.x曝出严重漏洞: https://www.ctocio.com/ccnews/37529.html

Azure 如何处理重大漏洞?https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime#how-does-azure-deal-with-significant-vulnerabilities