SSL Proxying Settings1. 选择SSL Proxying 菜单

2. 勾选Enable SSL Proxying

3. 在include 中选择Add (填入Host * Port *)

复制1. Port 8888 默认就行

2. 勾选 Support HTTP/2

3. 勾选 Enable transparent HTTP proxying

复制1. 选择 Install Charles Root Certificate on Mobile Devices or Remote Browser

复制这里相当于启动了一个代理服务器,用于客户端来下载证书

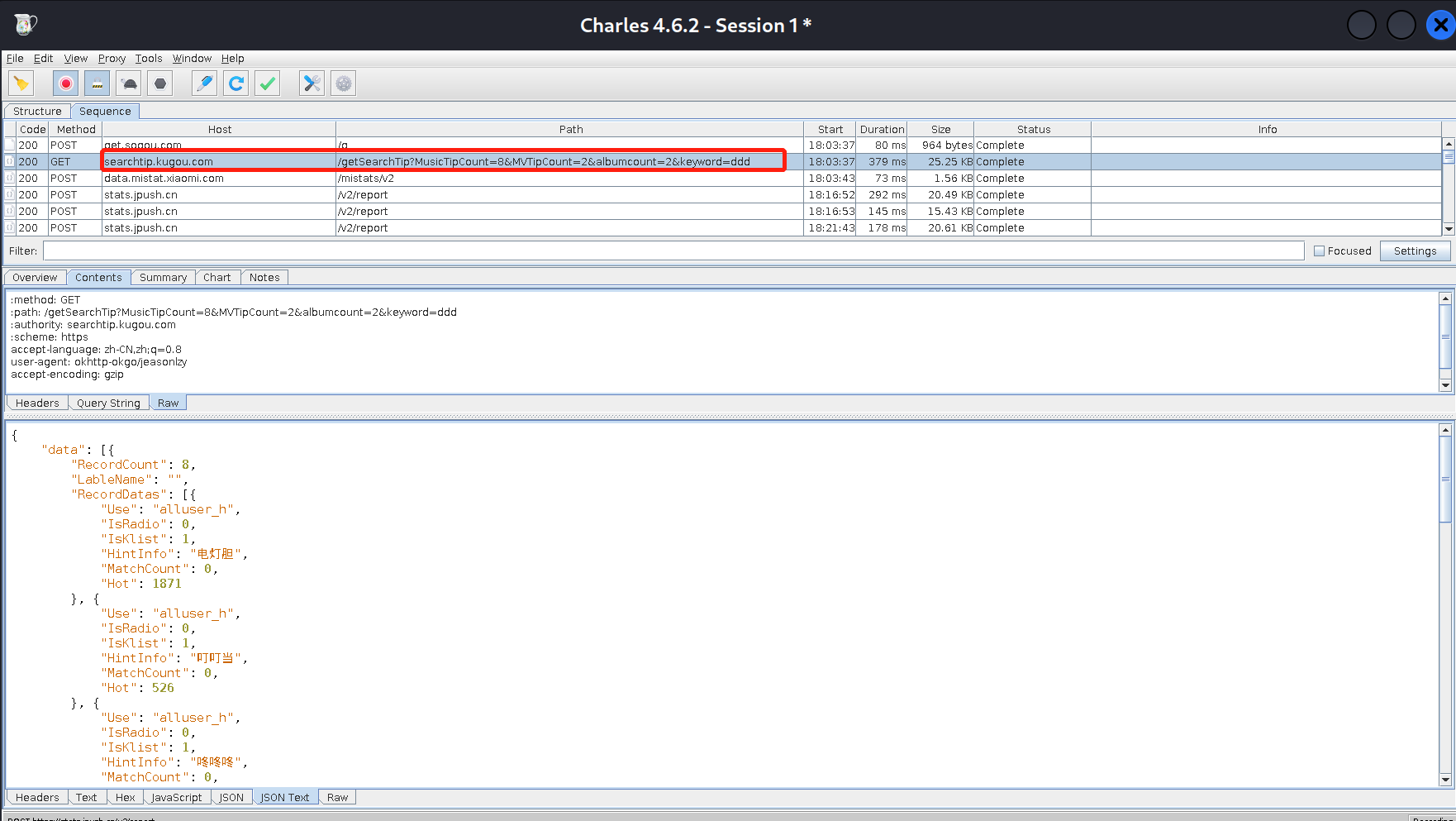

http://chls.pro/ssl,下载charles的证书,然后 点击证书进行安装,随便取个名字即可,其他默认日志