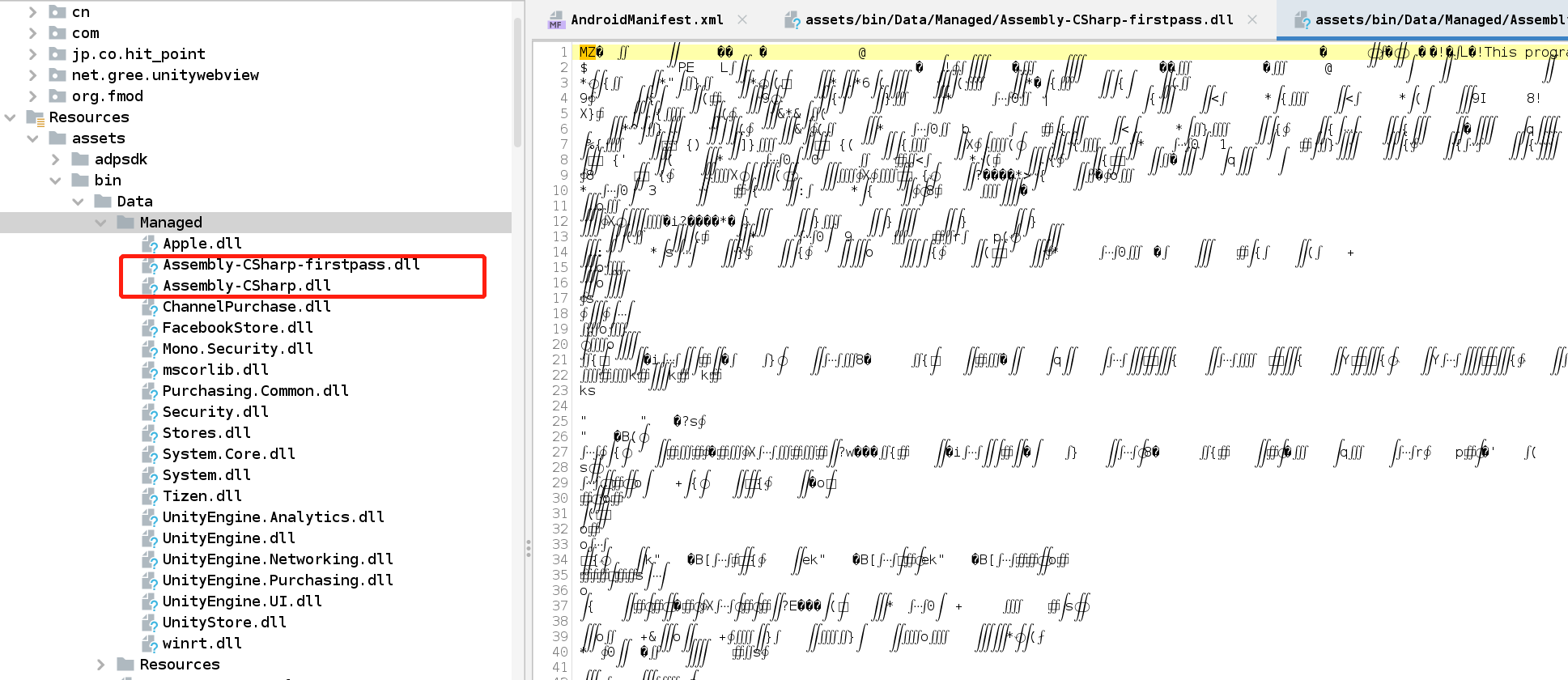

存在这两个dll ,说明是 unity开发的

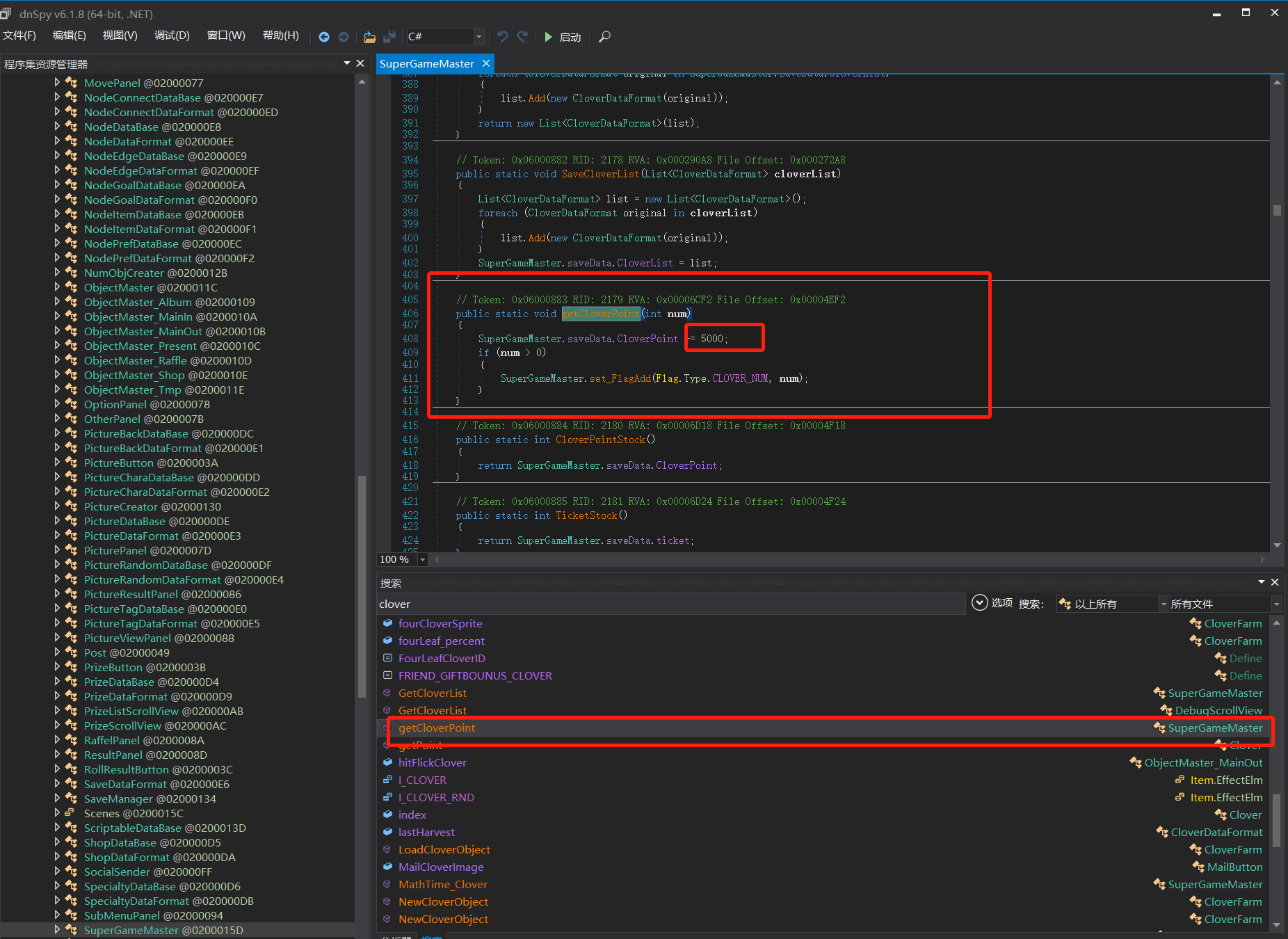

Ctrl+Shift+K 全局搜索 clover (四叶草的意思)

ps:这里的5000 是我修改的,

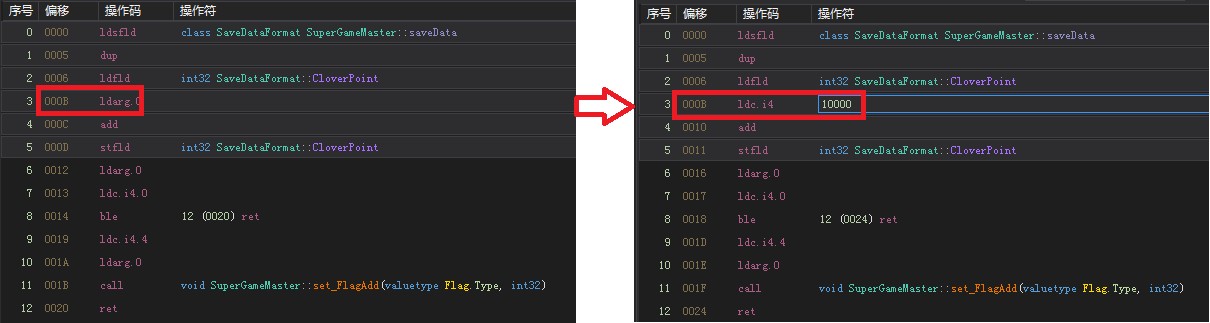

选中408 行, 邮件 编辑IL指令,直接改C#编译后的代码

将修改后的dll文件放入之前反编译出来的目录对应位置中,执行

apktool b lxqw_dir -o lxqw.apk

复制进行重打包

签名(用自己的签名密钥,或者生成一个)

# 生成签名密钥,有就不用搞了

keytool -genkey -keystore coolapk.keystore -keyalg RSA -validity 10000 -alias coolapk

jarsigner -verbose -keystore coolapk.keystore -signedjar lxqw_signed.apk lxqw.apk coolapk

复制安装到手机

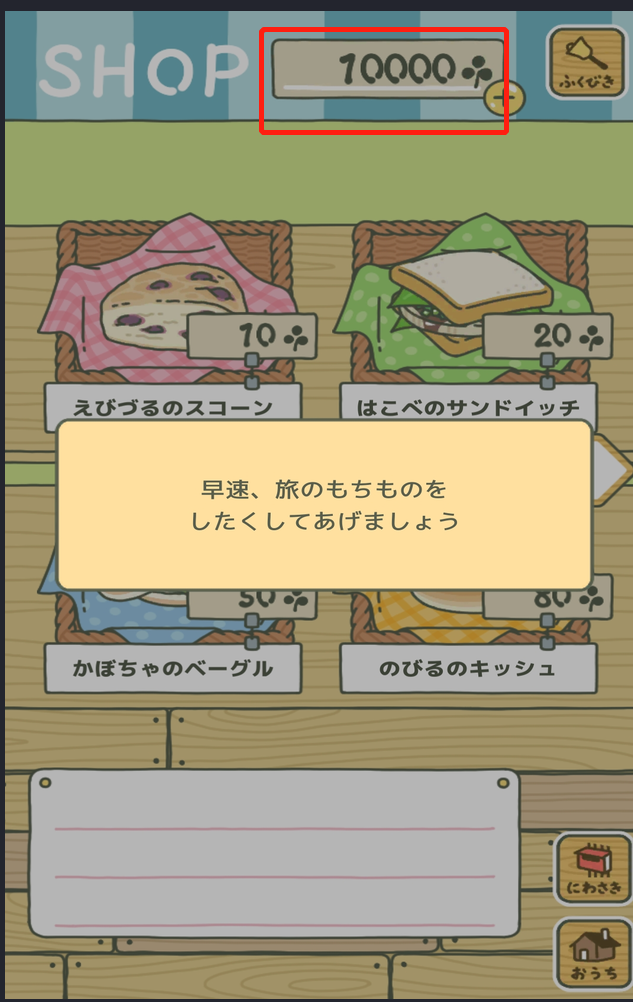

发现,主要采集了四叶草, 四叶草就五千五千的加