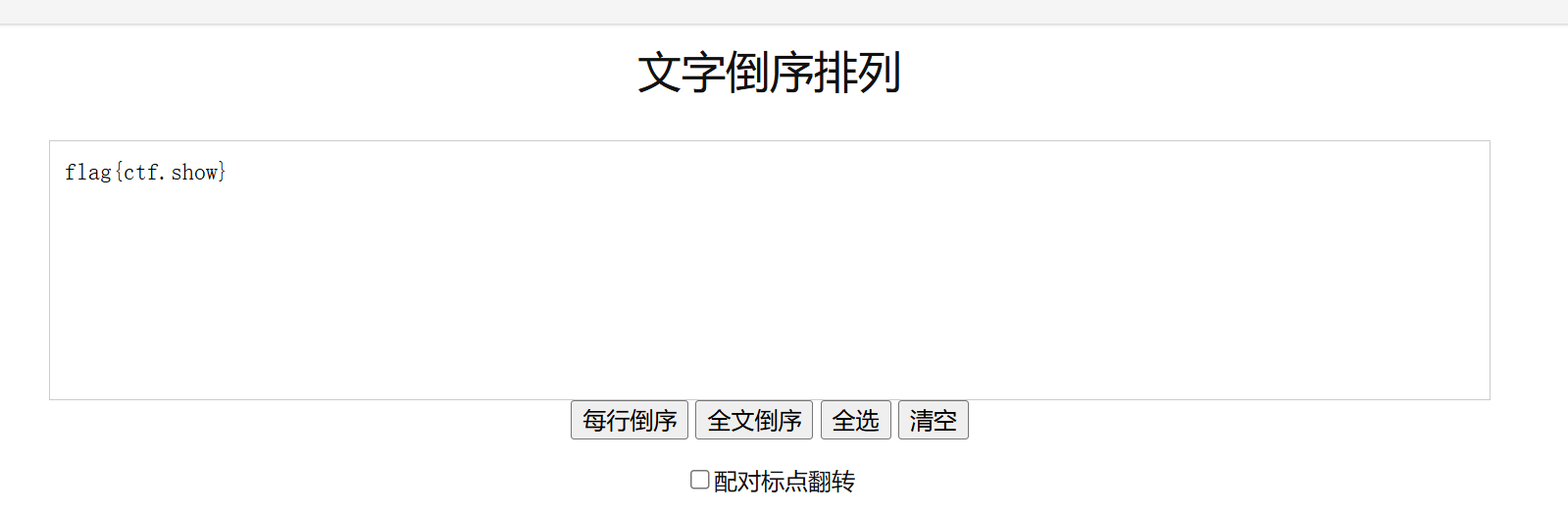

a = '}wohs.ftc{galf'

print(a[::-1], end="")#end=""表示每一次print后都不换行

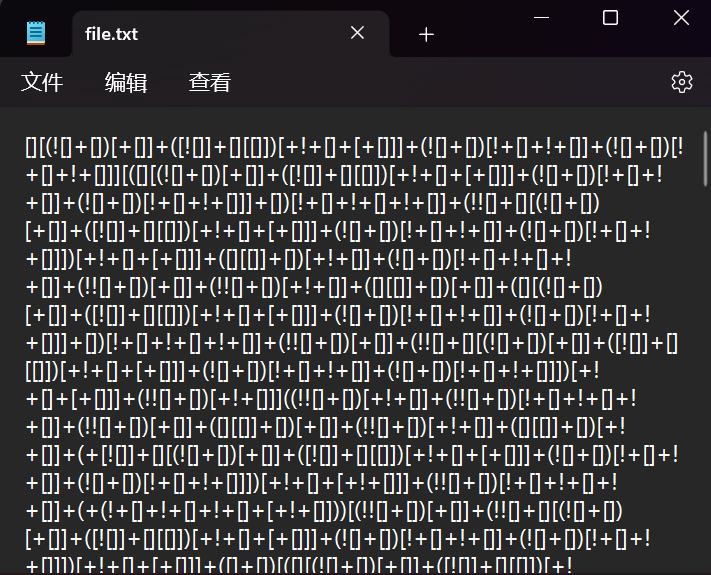

复制下载附件并解压

查资料是这个编码

30余种加密编码类型的密文特征分析(建议收藏)-腾讯云开发者社区-腾讯云 (tencent.com)

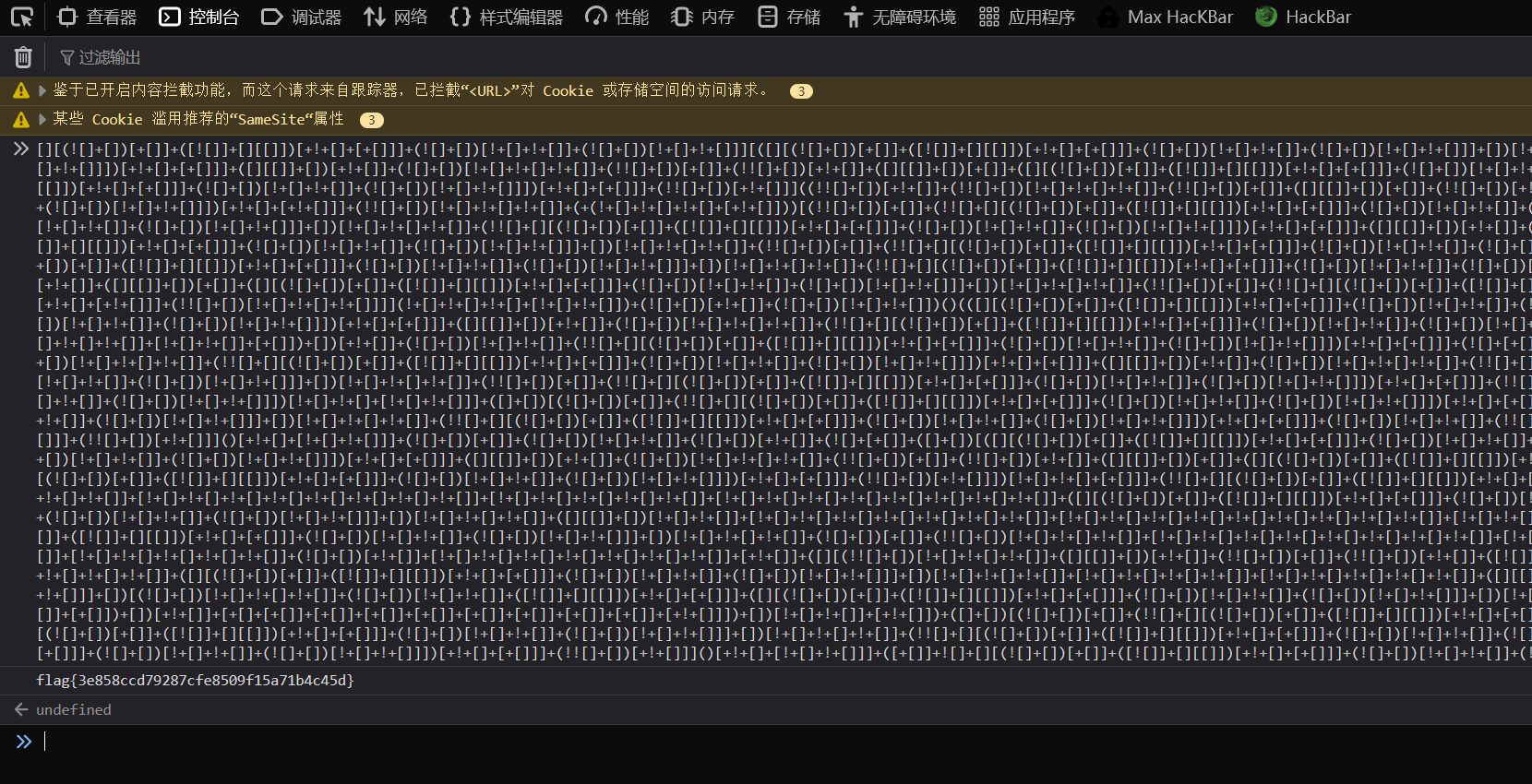

特征:只用! + ( ) [ ] 这六个字符就能完成对任意字符串的编码。也可在F12中解密执行

CTF在线工具-在线JSfuck加密|在线JSfuck解密|JSfuck|JSfuck原理|JSfuck算法 (hiencode.com)

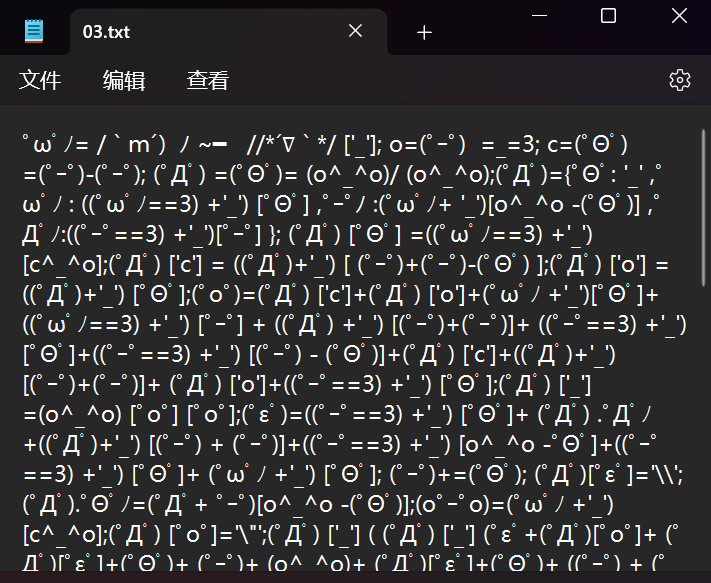

30余种加密编码类型的密文特征分析(建议收藏)-腾讯云开发者社区-腾讯云 (tencent.com)

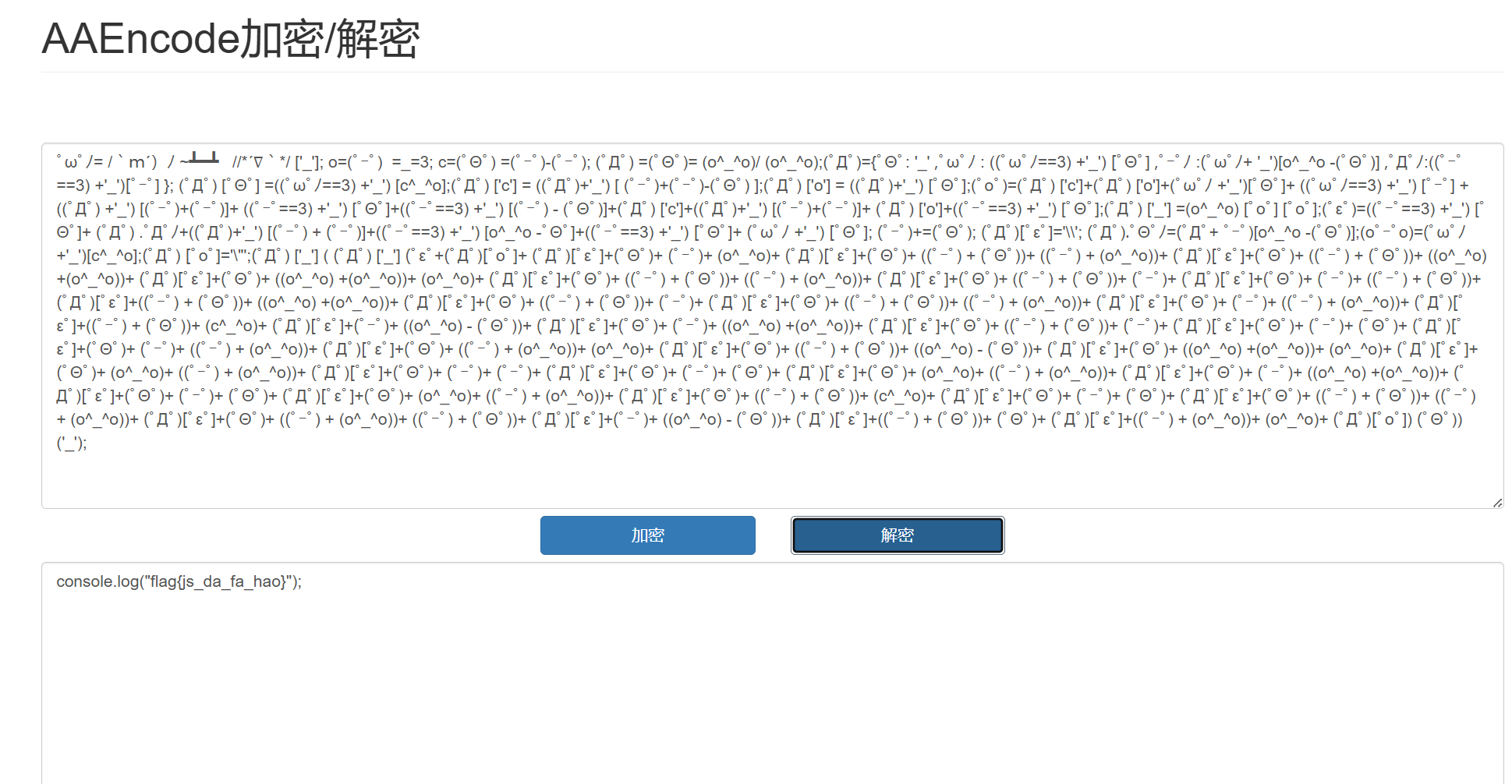

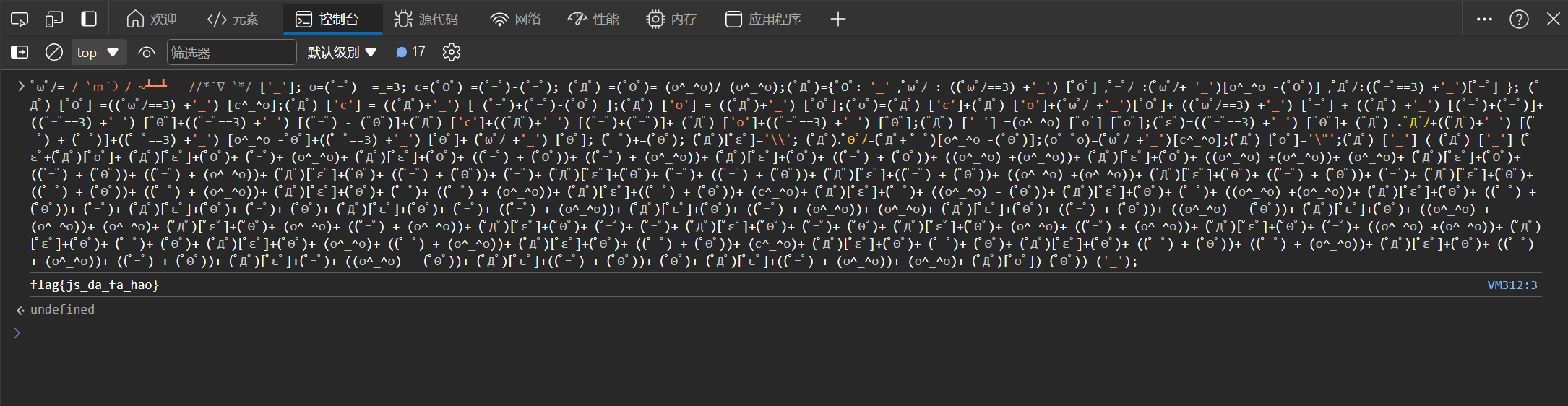

特征:一堆颜文字构成的js代码,在F12中可直接解密执行

AAEncode加密/解密 - 一个工具箱 - 好用的在线工具都在这里! (atoolbox.net)

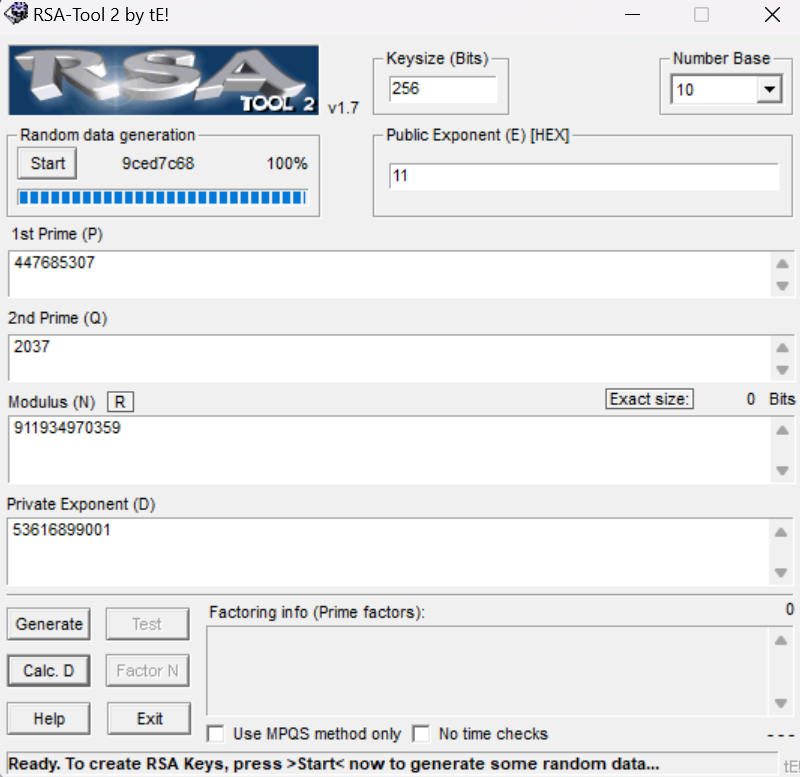

很明显是简单的RSA算法

p=447685307 q=2037 e=17,求d

import gmpy2

e = 17

p = 447685307

q = 2037

phi = (p-1)*(q-1)#计算φ(n) = (p - 1) * (q - 1)

d = gmpy2.invert(e,phi) #计算e关于模φ(n)的乘法逆元d

print(d)

复制模逆运算:a = gmpy2.invert(b,c)#对b,求a,使得a*b=1(mod c)

复制

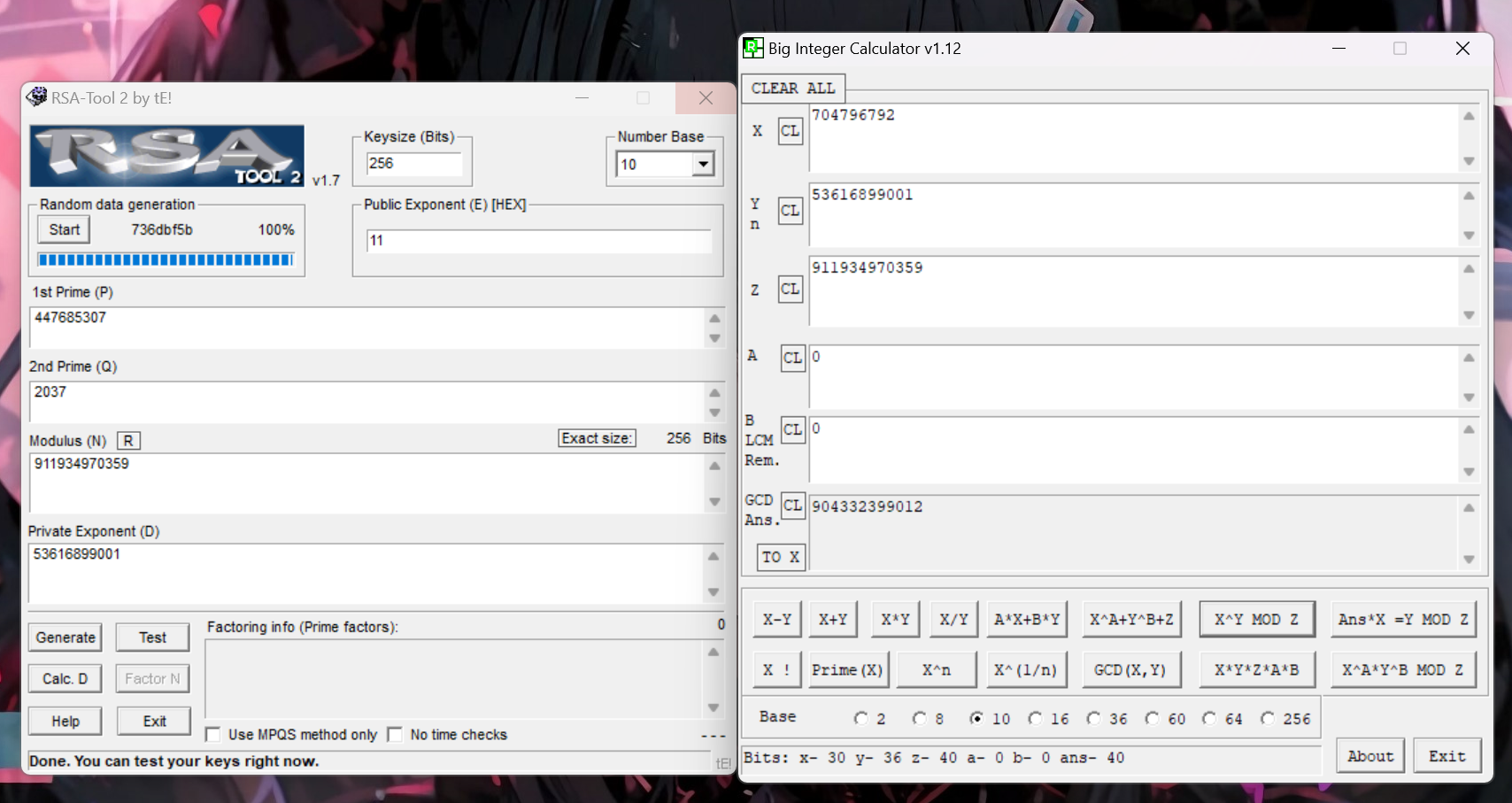

一道简单RSA

p=447685307 q=2037 e=17 c=704796792,求m

用RSATool求出n和d

用Big Integer Calculator求出m

m=(c^d)mod n=904332399012

import gmpy2

e = 17

p = 447685307

q = 2037

c = 704796792

n = p*q

phi = (p-1)*(q-1)

d = gmpy2.invert(e,phi)

m = pow(c,d,n)

print(m)

复制pow(x, y, z) //x的y次方再对z取模

复制