正文

一、网络设备基础

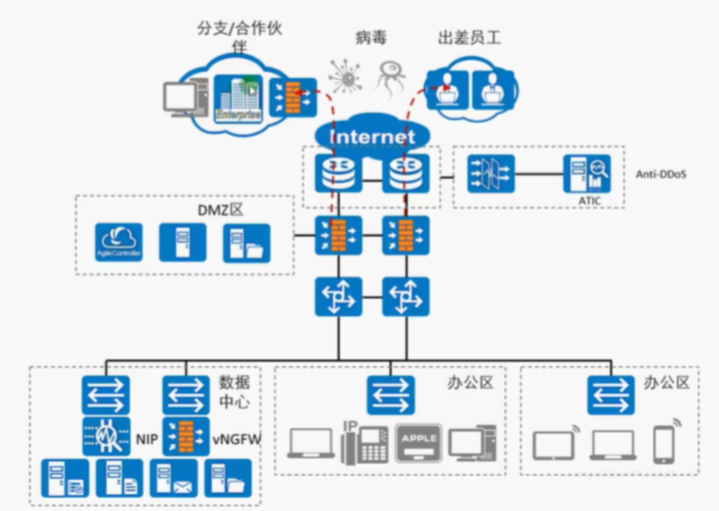

1.1 园区网络安全部署场景

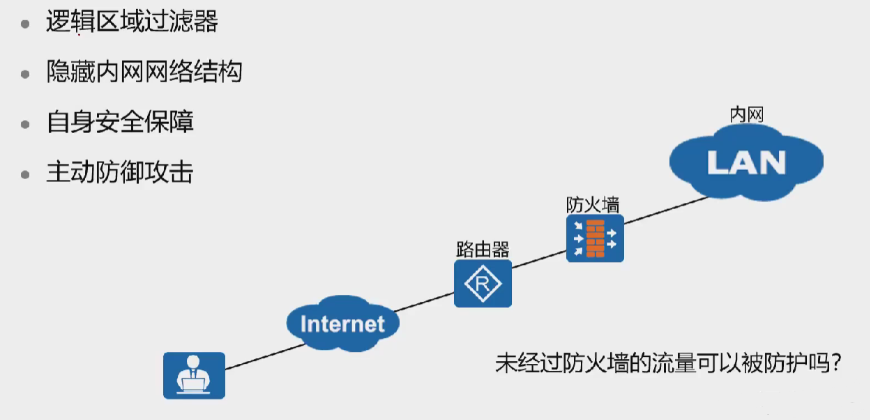

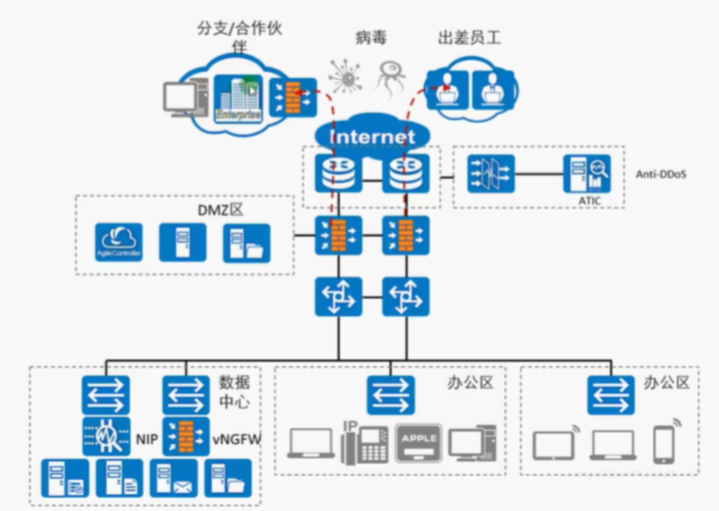

- 一般园区网络中,由最基础的路由器与交换机组成网络,为了安全,在网络中部署防火墙

- 在那些区域需要部署防火墙

- 数据中心区的服务器一般只对内网用户提供服务,而DMZ区域面向外部用户提供服务。

- 分支/合作伙伴出口处也会部署防火墙,这样就可以在两个防火墙之间部署IPSec VPN实现两个区域内网的互访。

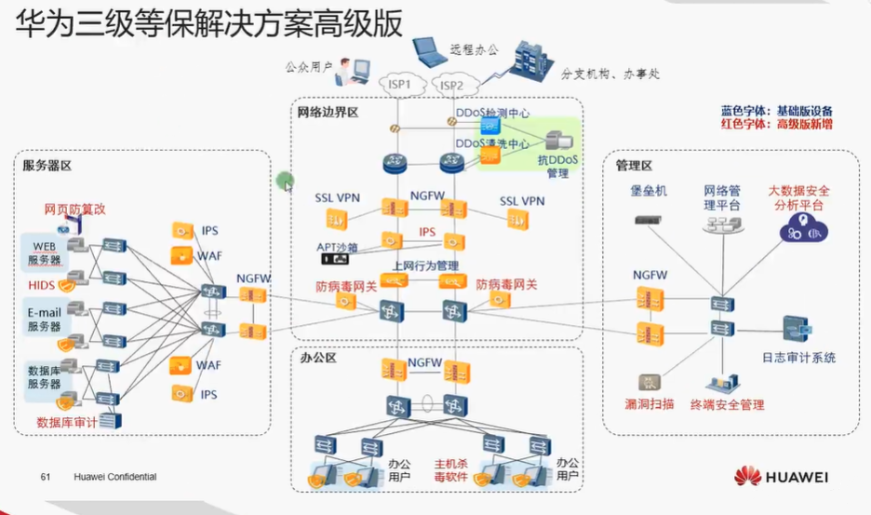

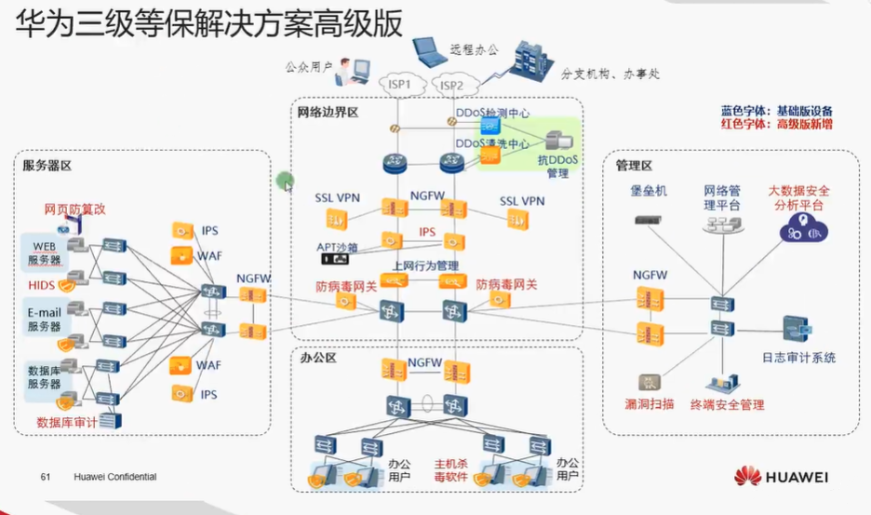

1.2 三级等保解决方案

- Huawei NGFW防火墙集成了IPS与WAF功能,但如果一台设备将这些功能全部实现,必然会造成设备性能的下降,所以为了实现更安全的内部网络,不同功能由专门的设备来实现最安全。

- 安全产品

- NGFW(华为防火墙)

- ASG(上网行为管理)

- IPS(入侵防御系统)

- AntiDDos(DDos防御)

- 安全态势感知

- 网络安全管理

- WAF(Web服务安全设备)

- APT(沙箱)

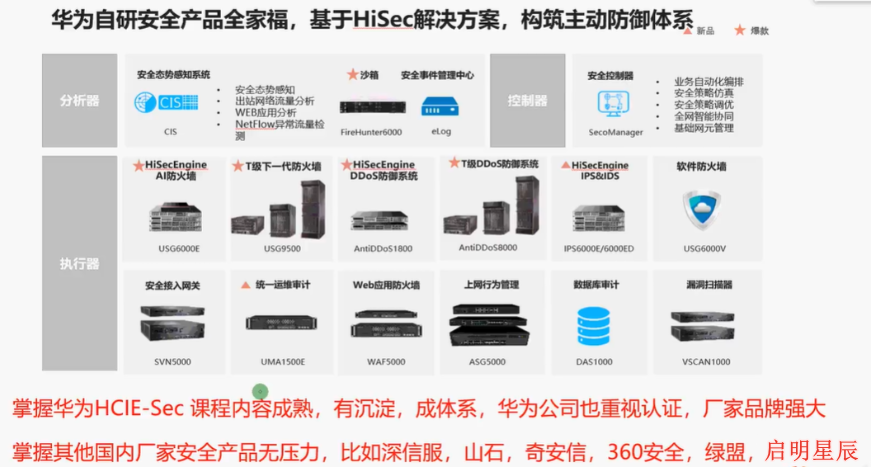

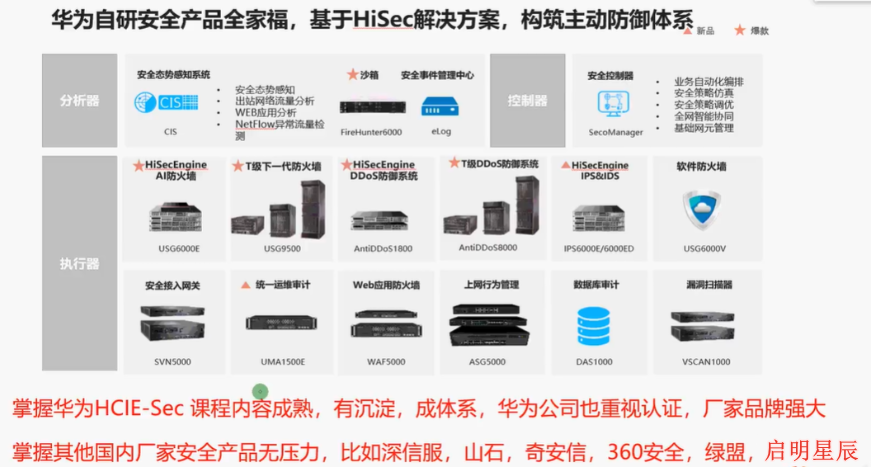

1.3 华为安全产品线

二、防火墙基础

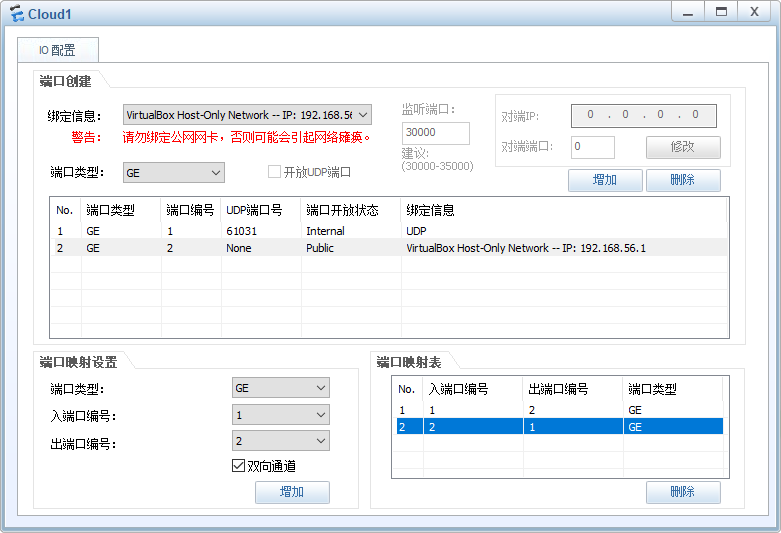

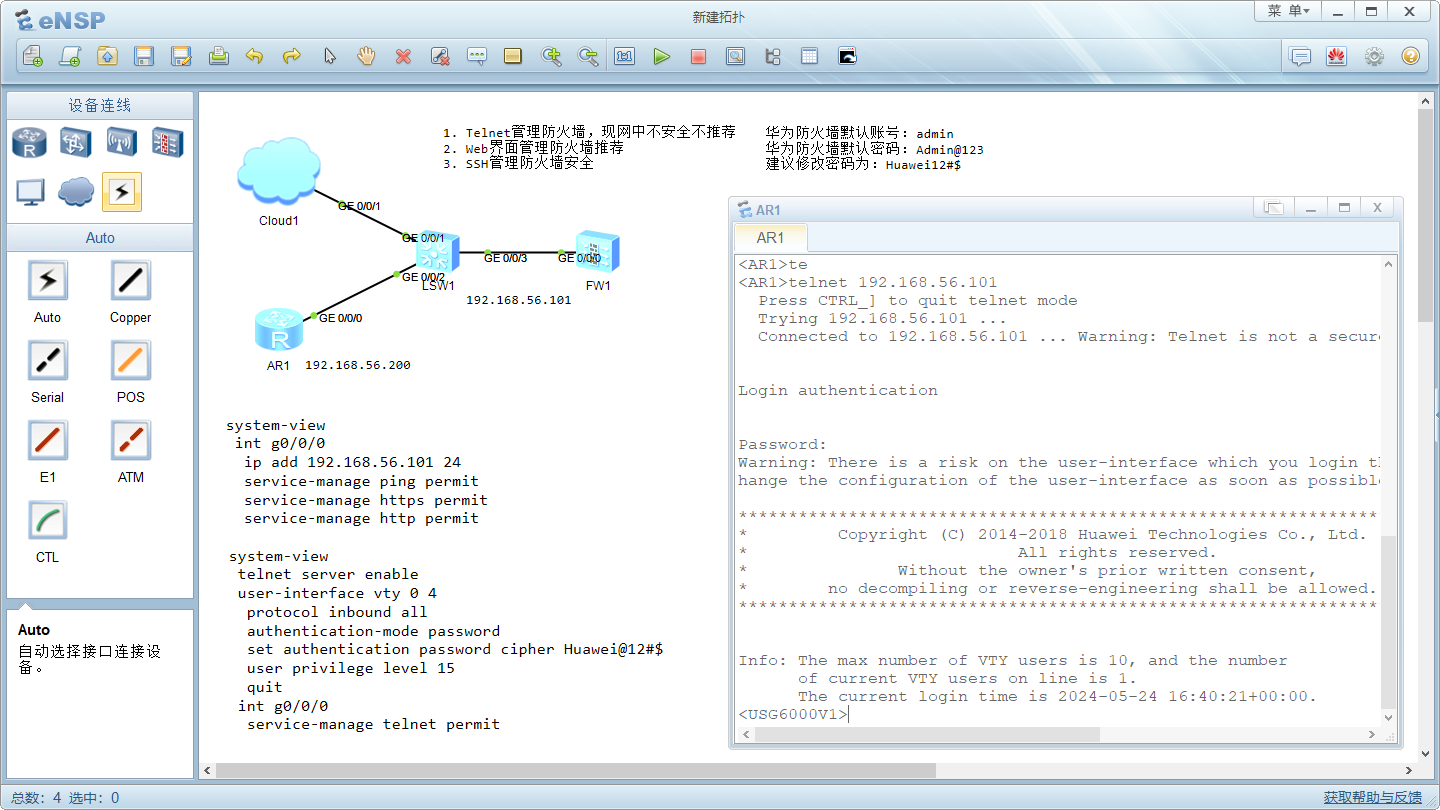

2.1 eNSP中防火墙基本操作

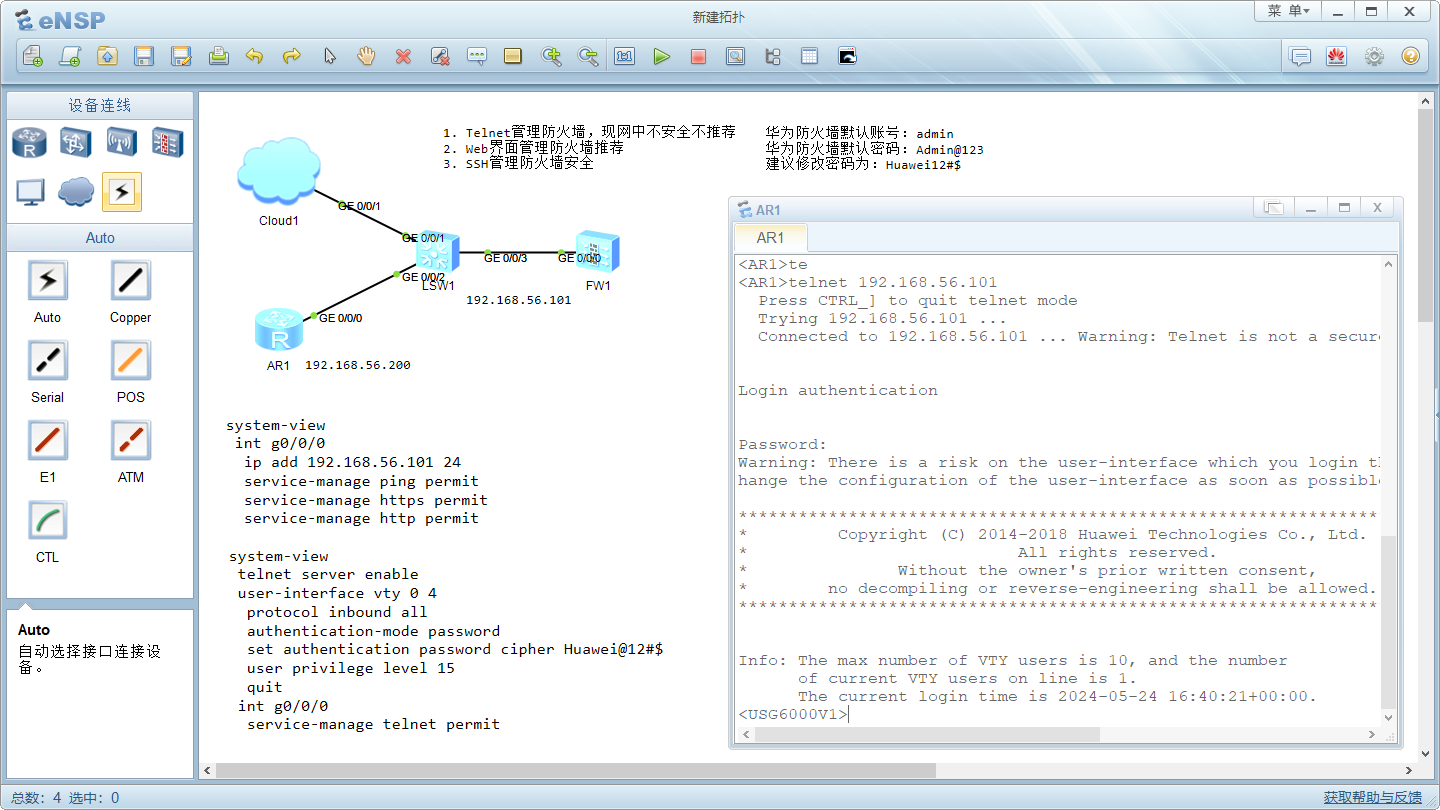

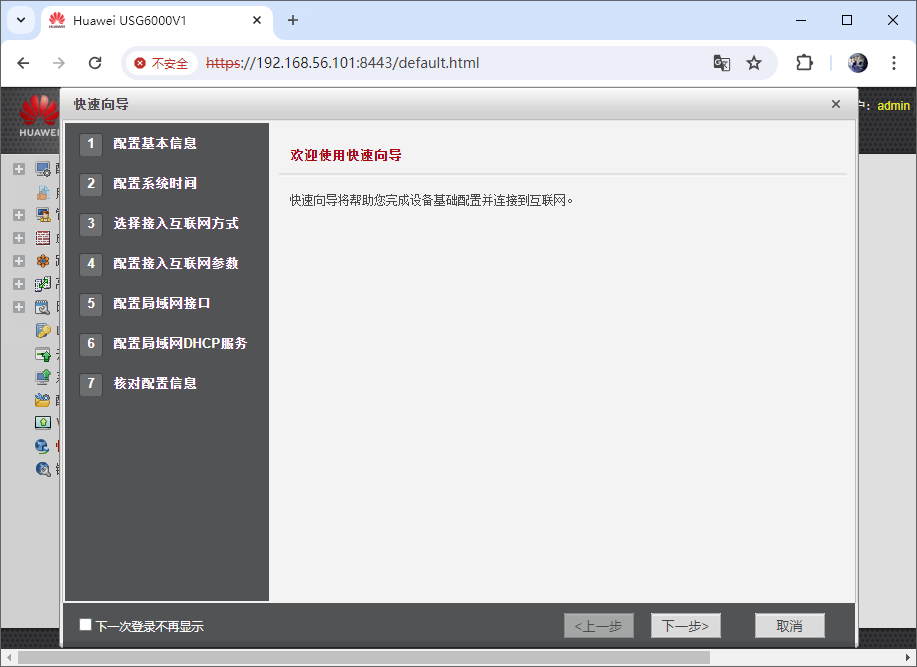

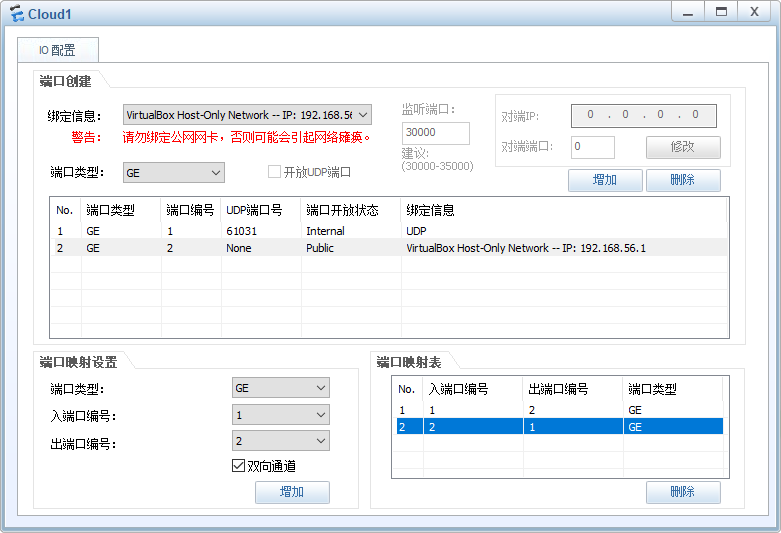

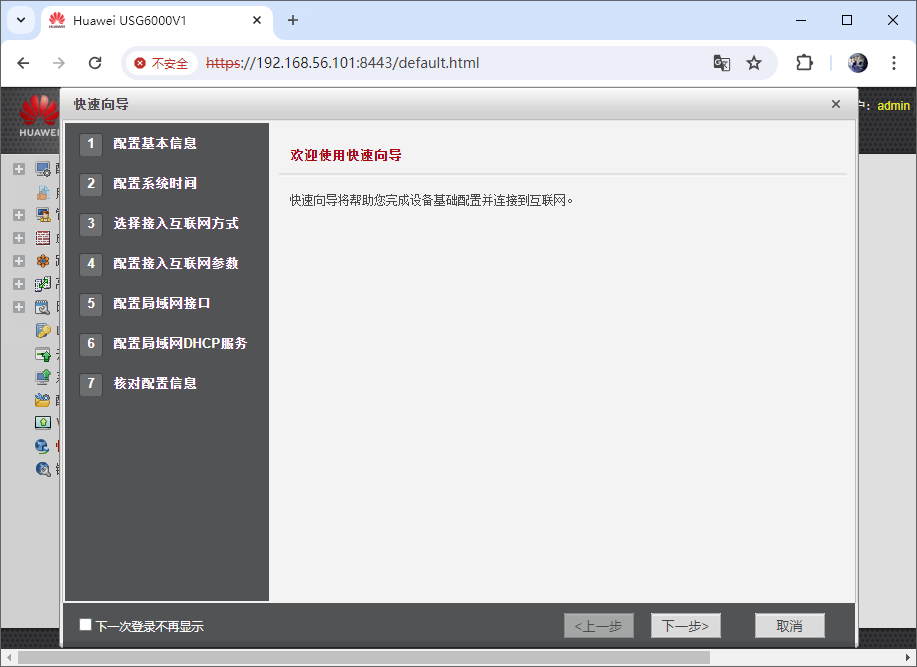

本机通过Web访问防火墙不需要添加环回网卡,在eNSP中进行桥接,具体操作如下:

1. Telnet管理防火墙,现网中不安全不推荐

2. Web界面管理防火墙推荐

3. SSH管理防火墙安全

system-view

user-interface vty 0 4

authentication-mode aaa

user privilege level 15

quit

ssh authentication-type default password

rsa local-key-pair create

stelnet server enable

ssh user nc086

ssh user nc086 authentication-type password

ssh user nc086 service-type stelnet

int g0/0/0

service-manage ssh permit复制

2.2 防火墙特征

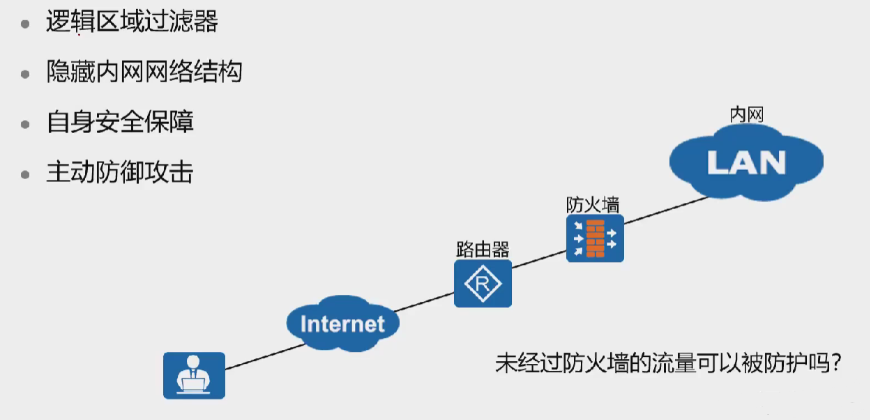

- 防火墙将每一个网络理解成一个逻辑区域,所以连接该网络的接口必须划入一个安全区域,防火墙的接口必须划入安全区域,该接口无法工作,因为无法判断流量如何流动。

2.3 防火墙的分类