正文

Linux用户相关操作

摘要

最近重保, 需要进行网络安全防护.

部分同事处理过程总是顺序有一些不太对的情况.

同时发现自对Linux用户设置也存在很多不清不楚的地方

所以趁着周末学习和总结一下.

复制

用户操作

useradd -d /home/zhaobsh -g root zhaobsh

groups zhaobsh

cat /etc/passwd |egrep 'root|zhaobsh'

passwd zhaobsh

复制

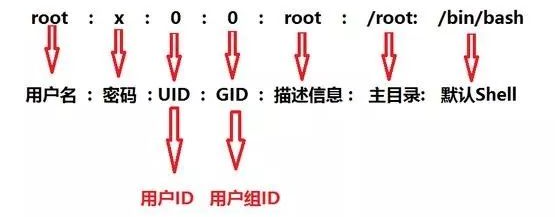

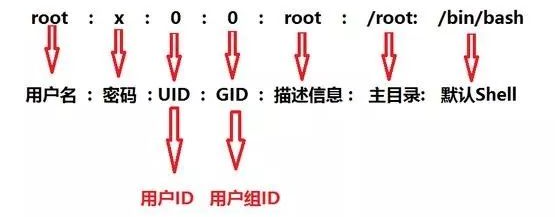

/etc/passwd的相关信息

文件权限以及其他

chmod 777 * -R

第一个 7 指代当前用户

第二个 7 指代当前用户组

第三个 7 指代其他用户

所以一般 777 的授权危险很大, 会导致低权限用户也有执行命令的权限

一般非常不建议如此设置.

复制

用户以及组删除

userdel zhaobsh

groupadd zhaobsh

groupdel zhaobsh

复制

添加sudo权限

需要注入, 如果不允许root用户访问的话, 必须使用非特权用户.

但是特权用户登录之后需要进行 特权操作时必须先进行sudo权限的设置.

主要方式有两种, 推荐第一种

第一种:

使用root用户, 或者是具有sudo权限的用户

sudo visudo

可以添加一行信息

zhaobsh ALL=(ALL) NOPASSWD: ALL

第二种:

先修改 /etc/sudoers 的文件权限.

注意 这个文件的默认权限是 440 建议修改为 740, 保证root用户可以操作.

然后在最下面也一样添加哪条信息

zhaobsh ALL=(ALL) NOPASSWD: ALL

然后在修改会原来的权限

chmod 440 /etc/sudoers

复制

注意事项

必须在禁用root用户之前设置 sudo权限, 不然你会哭.

重要事情说三遍.

注意, 一般情况下sudo 如果需要输入密码, 有效期一般为 15min

如果设置了NOPASSWD: ALL 的话 则不需要输入密码

这里需要注意的一些情况是:

第一:

su 和 su - 的区别

su 仅是切换用户, 但是不会切环境变量, 一般不推荐

su - 会切换到要切换的用户的环境变量, 更加优秀一下.

第二:

sudo -i 和 sudo su 等的区别:

sudo -i 直接运行sudo命令加-i参数 要求执行该命令的用户必须在sudoers中才可以

sudo su 运行sudo命令给su命令提权,运行su命令。 要求执行该命令的用户必须在sudoers中才可以

sudo -i 运行结果 PWD=/root

sudo su 运行结果 PWD=/home/用户名(当前用户主目录)

这一段的来源:https://blog.csdn.net/qq_43842093/article/details/124913229

需要注意这两个命令会立即切为 root用户

复制

禁止root用户的远程访问

为了安全期间, 很多时候会禁止root用户的远程登录.

不允许root用户进行远程登录避免出现安全隐患.

方式也比较简单, 可以在 /etc/ssh/sshd_config里面进行先关设置

需要注意. /etc/ssh 下面有两个config文件

ssh_config 是ssh客户端的配置文件

sshd_config 是ssh服务端的配置文件

linux中 daemon 指代守护进程.

可以通过如下命令来禁止root用户的远程登录

sed -i 's/PermitRootLogin yes/PermitRootLogin no/g' /etc/ssh/sshd_config

注意 sed 是一个非常好的流处理工具. 在不方面操作时处理起来非常搞笑.

删除 密码登录验证的的选项, 并且修改为不允许密码登录验证

sed -i '/PasswordAuthentication/d' /etc/ssh/sshd_config

echo 'PasswordAuthentication no' >> /etc/ssh/sshd_config

复制

关于ssh防火墙的处理

firewall 其实不是通过端口来将ssh服务进行暴露的.

还是通过服务名将ssh进行暴露,

这种方式有一个好处是, 修改了ssh服务的端口不需要重置firewalld的配置

但是缺点是容易找不对方向, 导致firewalld处理ssh服务实现.

这里简单说明一下:

firewall-cmd -h |grep list

# 可以查看firewalld-cmd的查看相关命令的帮助

# 查看firewall-cmd 例外的服务

firewall-cmd --list-services

# 将例外的服务永久移除

firewall-cmd --remove-service cockpit --permanent

# 需要注意 list 是复数形式,但是remove 是单数形式. 注意我这里是用cockpit进行测试的

# 重置firewalld的服务

firewall-cmd --reload

# 再次查看是否包含例外服务

firewall-cmd --list-services

复制