1.签到题

点开可见。(这题就不浪费键盘了)

CTF-

CTF-

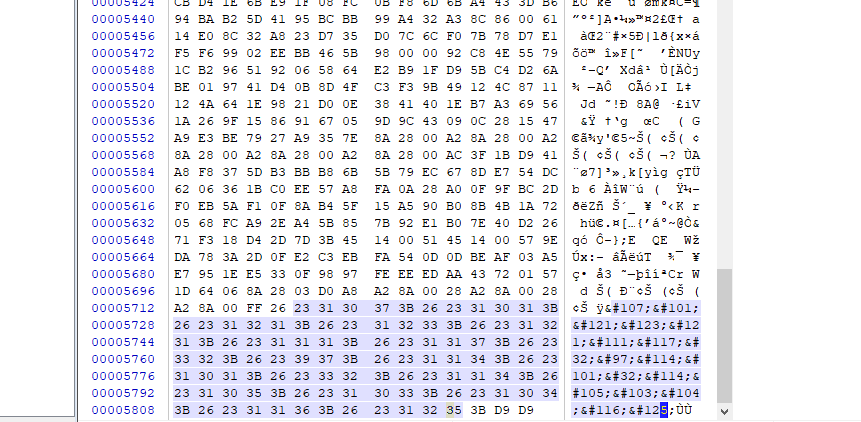

2.这是一张单纯的图片

图片保存到本地,老规矩,winhex看一看

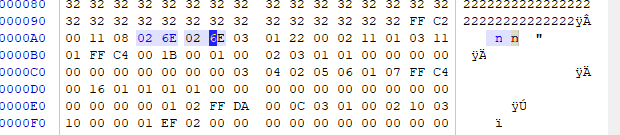

拉到最后发现

因为做过ctf新手的密码 所以一看就知道unicode

百度站长工具有解码的

可能是我复制出了问题不过答案很明显了key{you are right}

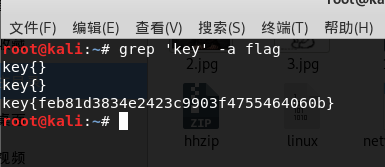

3.隐写

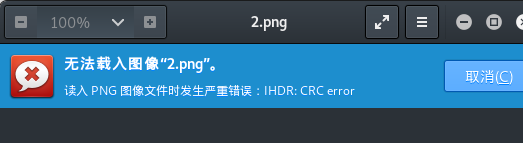

点开题目是压缩包,下载并解压是一张png图片

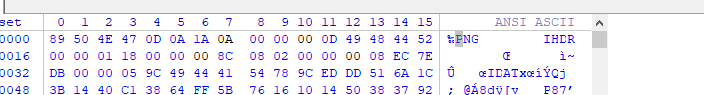

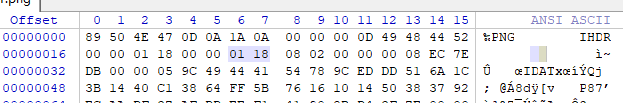

走套路查看属性什么的都不对,winhex也显示png的格式没问题

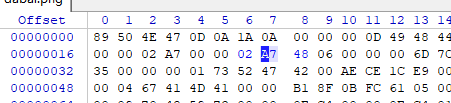

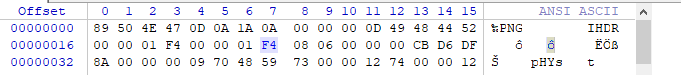

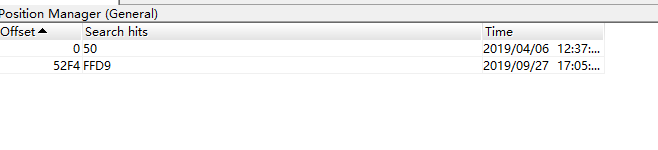

最后在winhex发现IHDR,

在winhex里面IHDR后面8个字节(好多博客说是8个bit,这并不严谨,一个十六进制=0.5字节)就是图片的长和宽

我们把后面的A4改为F4

保存再打开修改后的图片,flag就有了

搞定

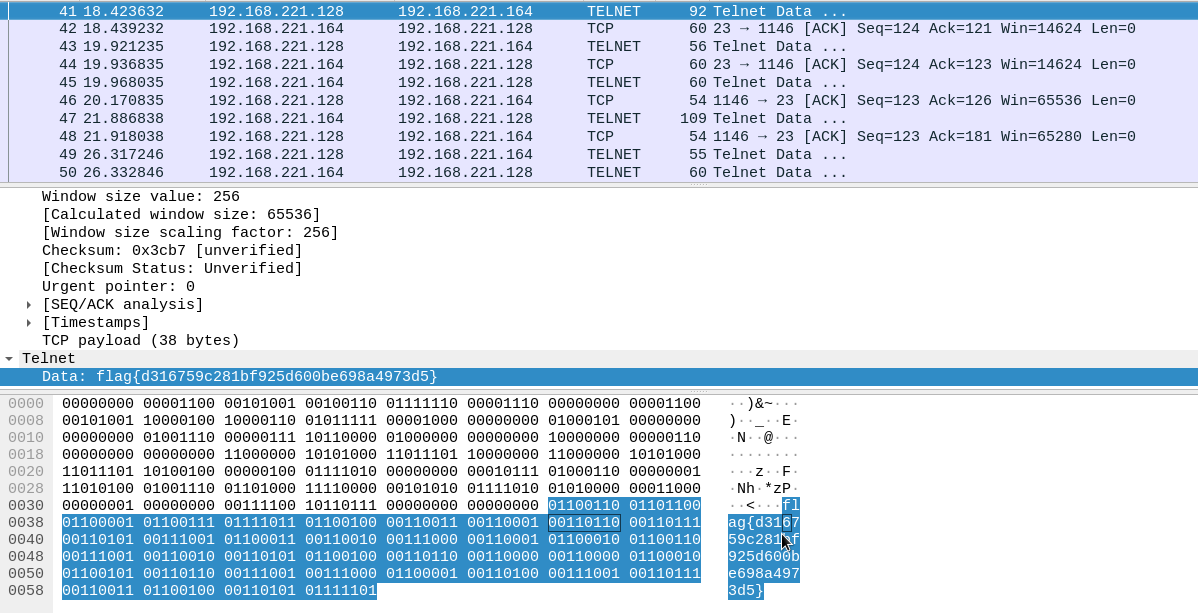

4.telnet

打开是一个压缩包解压发现是pcap文件,经验告诉我直接kali wireshark打开

复制到kali

打开 第二个TCP右击-追踪流 就可以看见flag

这题搞定了

但是这题的有些博客却是一个个点开telnet data的数据包,一直往下点去找flag,这不相当于开了透视吗,认定一直点肯定会出现,这里别的特征都不明显,正常人点几个没有就该考虑别的思路,所以大家还是参考为主

所以还是去了解一个TCP/IP协议以及发送信息数据包的工作原理,就知道为什么追踪流就可以拿到flag

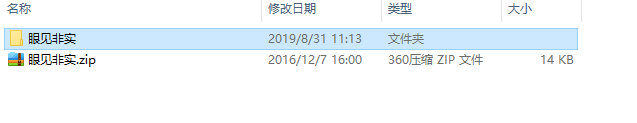

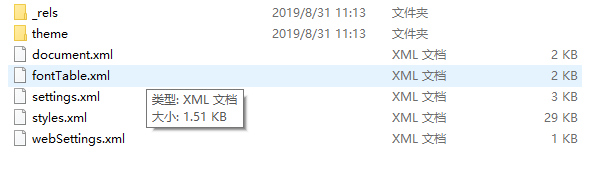

5.眼见非实

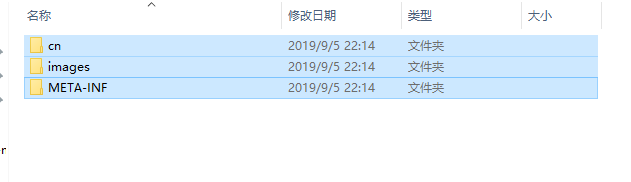

下载下来是一个没有后缀名的文件,名字又是zip于是我们加上后缀zip解压

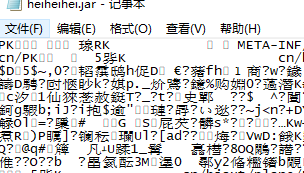

发现是一个眼见非实.docx文件但是打开是乱码,但是乱码的开头是PK

科普一下 zip压缩软件的发明者叫Phil Katz,所以压缩包文件开头都是pk

所以我们把 眼见非实.docx 改为 眼见非实.zip 解压

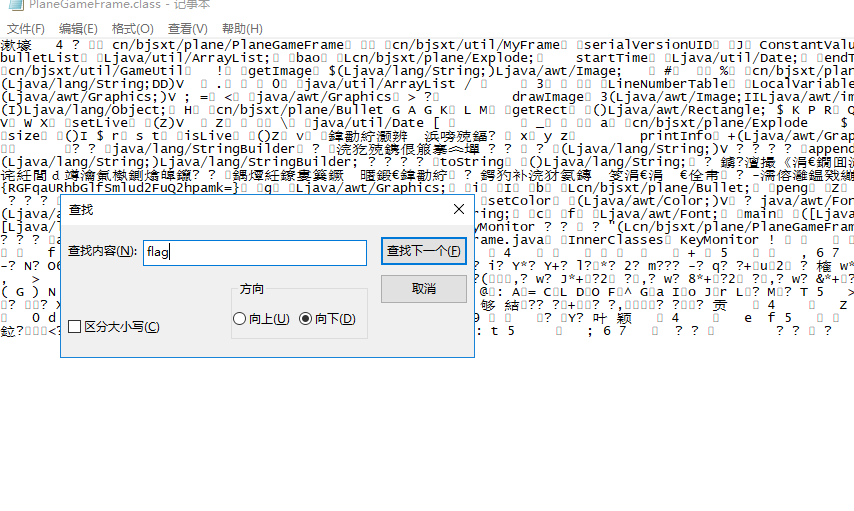

在word里面有一个document的文件记事本打开搜索一下flag

搞定

解二:我发现把这个文件直接拉到kali里面,直接显示的就是zip文件,并且你解压之后点击docx文件 它并不是打开了乱码而是也像压缩包一样,点击docx直接出现文件夹,

在windows里面却需要一直改后缀,我猜想linux应该不是根据后缀判断其打开的软件

这题linux操作可能更为方便。

6.啊哒

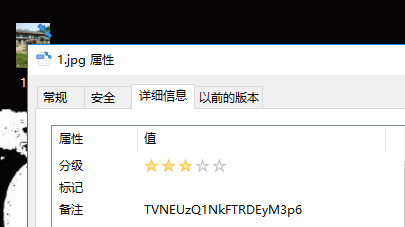

下载压缩包后解压发现是一张jpg图片

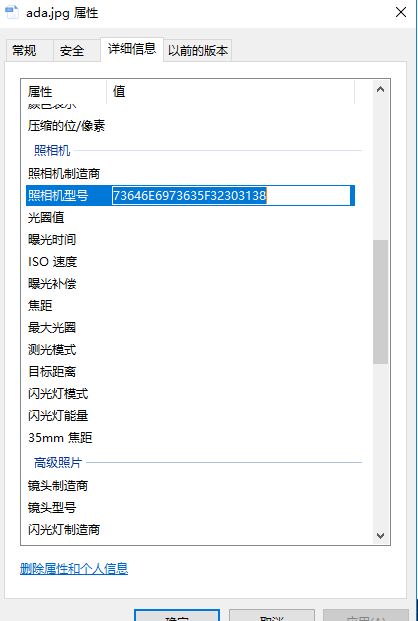

先看看属性吧,

这个肯定有用

再放到winhex里看看,发现有flag字样

于是猜想里面可能有其他的文件

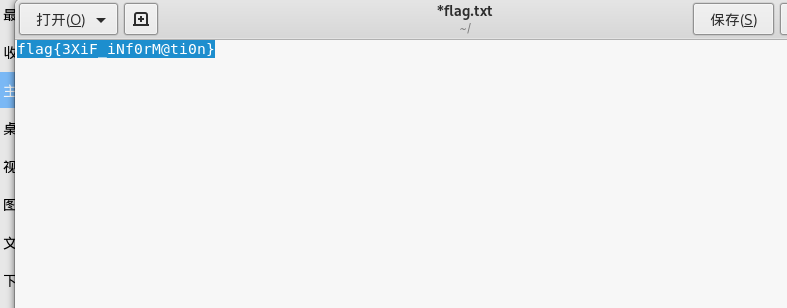

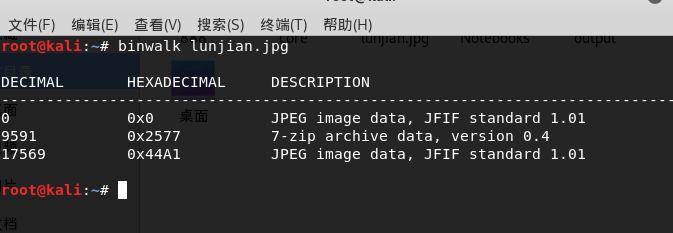

放linux binwalk跑一下

很明显有一个zip文件在里面

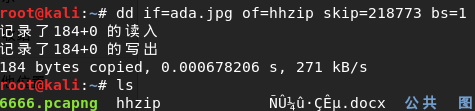

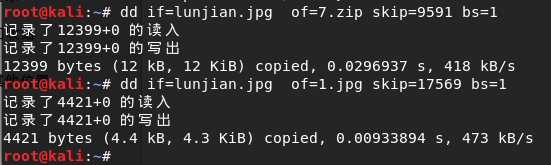

现在用dd去分离

dd命令详解,这里if是指定输入文件,of是指定输出文件,skip是指定从输入文件开头跳过218773个块后再开始复制,bs设置每次读写块的大小为1字节 。

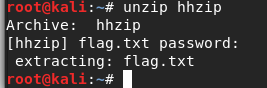

ls一下看到hhzip已经被我分离出来了,之后就是解压

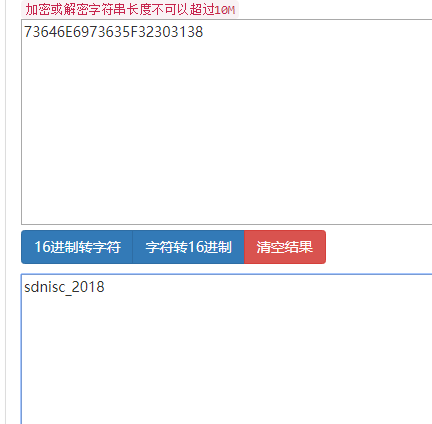

显示需要密码才行,回想前面的属性里面的字符串,会不会是密码

因为是16进制

试了一下,结果这个就是解压的密码。

可以发现解压之后是一个flag.txt文件,打开

拿到flag{3XiF_iNf0rM@ti0n}

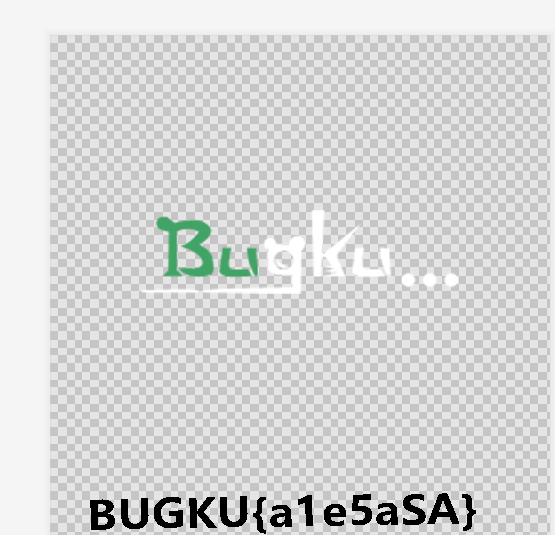

7.又一张图片,还单纯吗?

因为binwalk是发现了隐藏了3个jpg文件所以我打算一个个来

没想到我分离第一个的时候。。。flag就出来了

本着好奇的心态,我又分离剩下两个文件但都是很模糊的图片,像打了马赛克一样

我把第一张图片提取文字后提交,显示答案正确。(在下用qq扫描提取的文字,感谢马老板)

8.猜

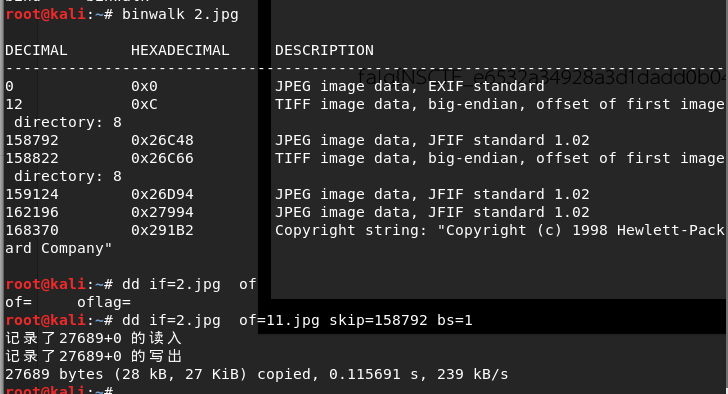

打开之后是个半张脸的女人(都9012年了,识图工具一大推呀)

百度识图

刘亦菲

所以答案是key{liuyifei}

9.宽带信息泄露

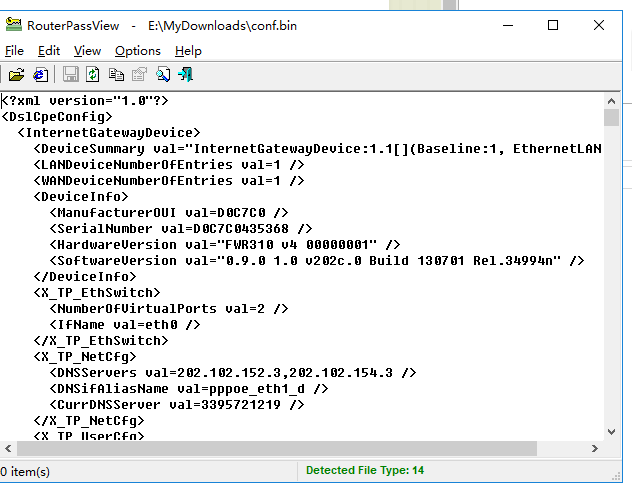

用routerpassview打开.bin文件

查找一下username

提交搞定

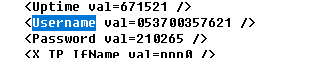

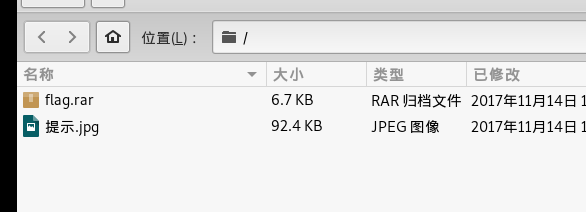

10.隐写2

又一道照片隐写题

老套路 属性—winhex-binwalk

属性和winhex都发现不了什么

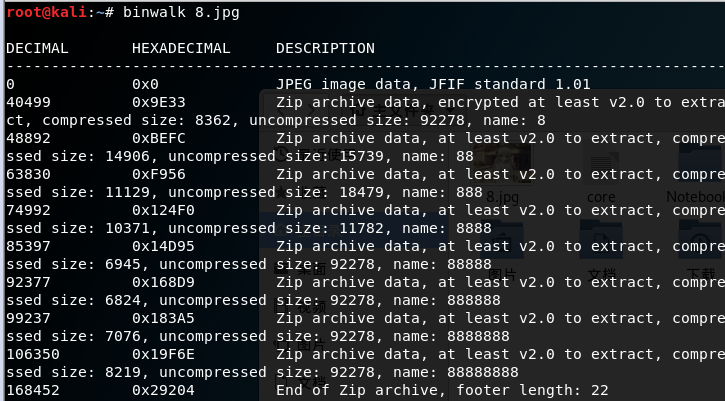

用binwalk看看有什么猫腻

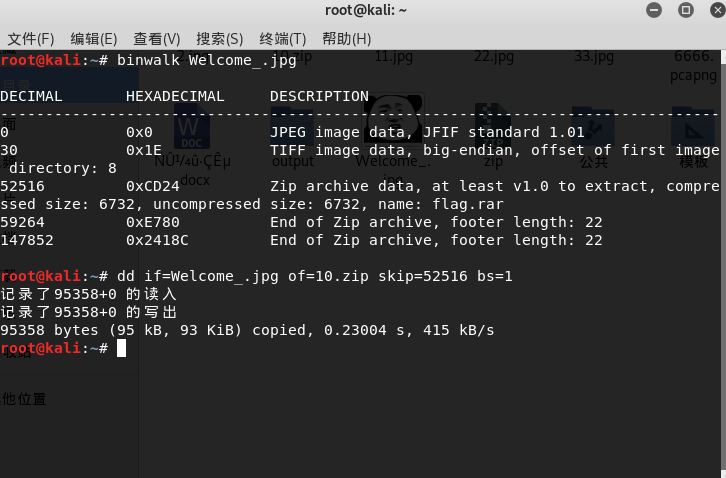

这里我先binwalk了发现有一个zip文件再dd分离zip文件(熟练的让人心疼。。)

dd什么意思我上面说过了(就在这个博客上)

解压发现这两个东西

提示那个东西,我反正猜不来

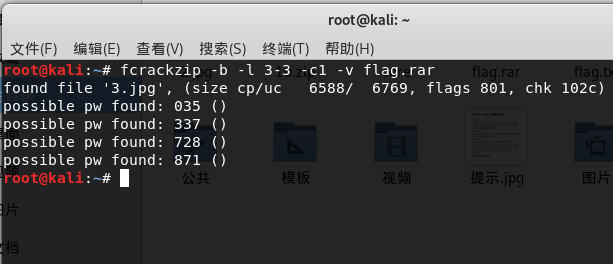

还是fcrackzip暴力破解吧

额外补充一句,fcrackzip是破解zip压缩包的,题中别看是rar格式其实是zip文件但是linux是根据内容来操作的

所以fcrackzip可以搞定

https://blog.csdn.net/u011500307/article/details/17371651这个博客对fcrackzip有比较i好的介绍

好,选择我们知道了是871 所以输入解压密码

我们拿到win下面用winhex打开看看

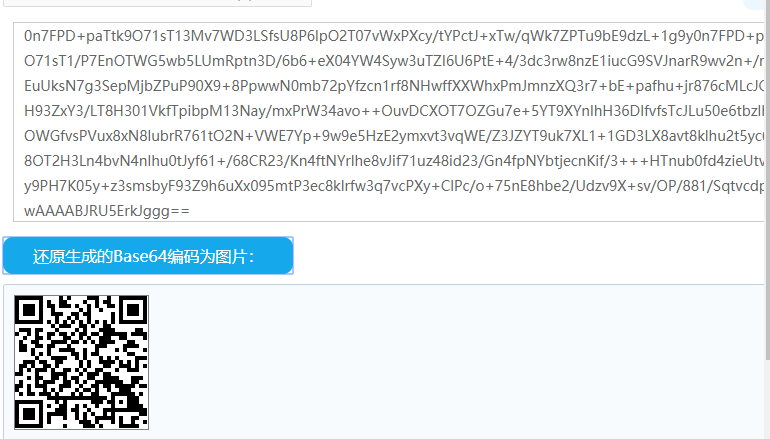

flag里面的字符串很像base64编码于是我们解密一下

拿到flag

11.多种方法解决(数据包分析类)

下载下来会有一个exe文件打不开

放到winhex里面是很一篇很长的base64的编码

题目又说会得到一个二维码照片,

自然联想到base64和图片的转化

其实看base64的前几行也能看出来

我们把编码放到网上在线转化工具上

拿工具扫一扫 (微信都行)拿到flag

12.闪的好快

是一个gif 一直闪

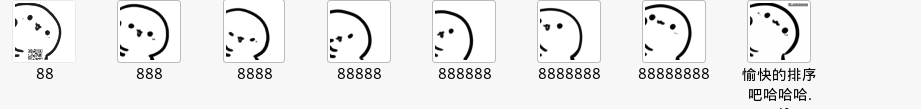

stegsolve可以把gif一帧帧放的工具

一张张扫

答案就是SYC{F1aSh_so_f4sT}

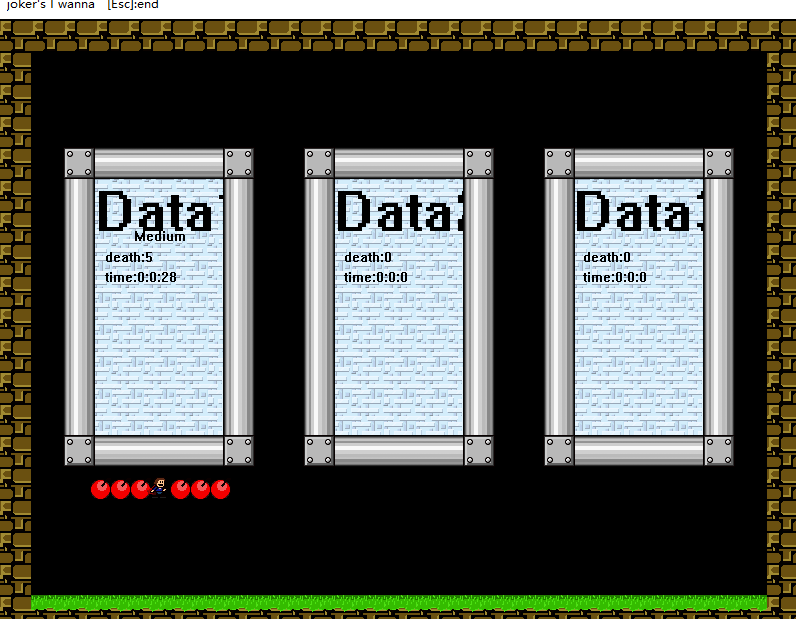

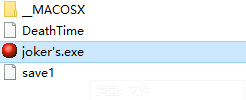

13.come_game

打开发现是一个游戏,

不像之前写过的直接看源代码找flag

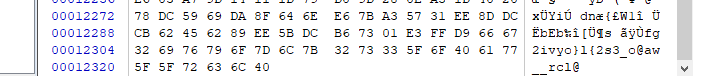

玩了一下,发现生成了如下文件

把save1用winhex打开

看大佬博客知道右边那个2就是第二关的意思

那我们把他修改为5,再保存打开游戏

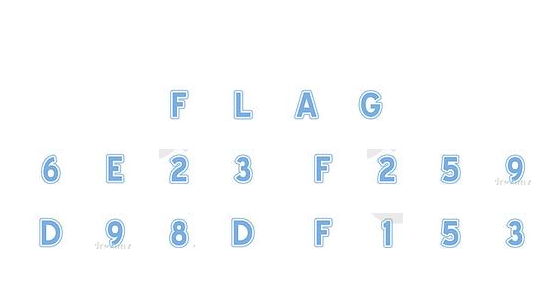

注意flag{6E23F259D98DF153}并不对

一度很苦恼,看了大佬的博客才知道是SYC{6E23F259D98DF153}

坑呐。。。。

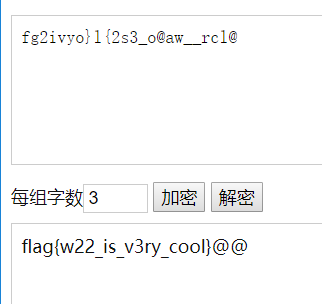

14.白哥的鸽子

下载下来的文件没有后缀就是jpg

那我们改为jpg.jpg打开

图片的话先放到winhex看看

fgl这些敏感字符都在,根据经验 是栅栏密码没跑了

百度找个网站一跑

就出来了

flag{w22_is_v3ry_cool}

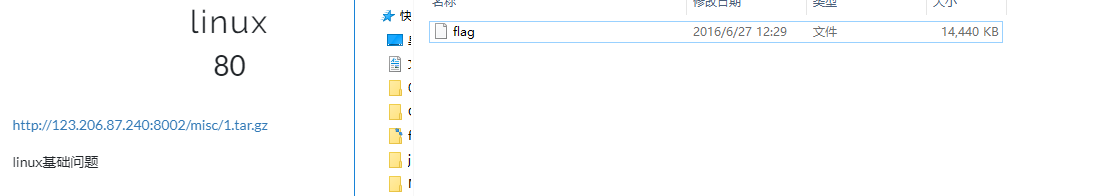

15.linux

下载并解压

放到kali里面看看

用grep命令直接找到key

16.隐写3

压缩包解压之后

老规矩扔到winhex里面没有什么发现

后来想起来第3题也是个png文件,就先找第三题做看看

想修改图片尺寸 毕竟大白没有身子

IHDR在第三题详细说过,可以去往上翻一下

把01 00 改为02 A7让长宽一致

果然

拿到flag{He1l0_d4_ba1}

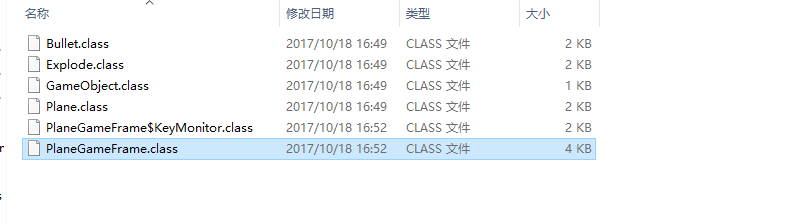

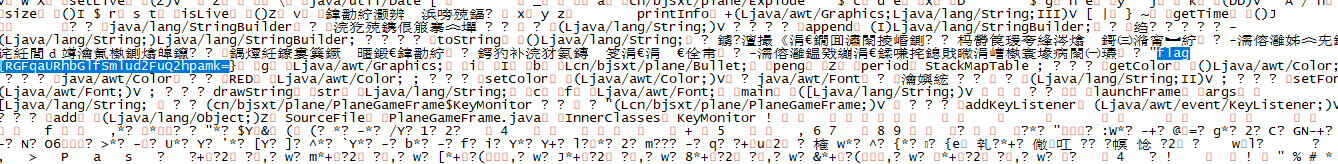

17做个游戏

是一个游戏

记事本打开

PK开头猜测是zip文件 改后缀

解压

经验试了一下字节最多的class文件

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}

其间肯定是base64编码

解码

flag{DajiDali_JinwanChiji}

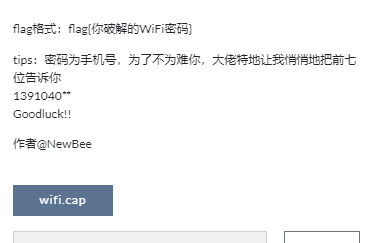

18.想蹭网先解开密码

下载的是一个cap文件

我们用wireshark,,有人会问为啥不用burp呢

这里找了这几类的区别

这里wireshark并发现不了什么

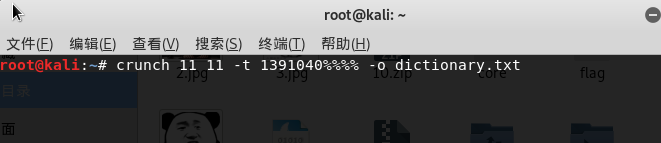

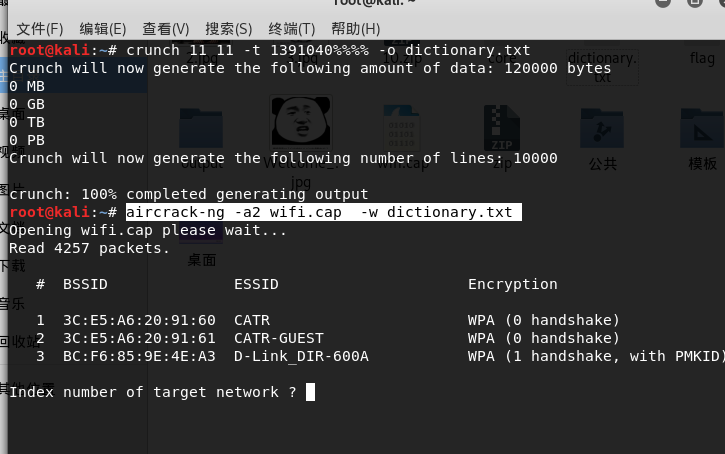

放到kali里面暴力破解,先创一个字典,crunch用法建议手动百度

创好之后用aircrack-ng去暴力破解

只有第三个有1 handshake 输入yes

flag拿到

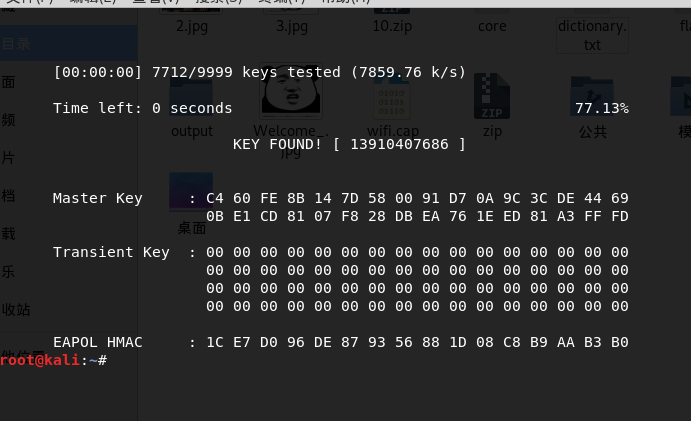

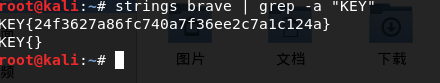

19.liunx2

打开链接根据题目提示的密码

下载并解压是一个没有后缀的文件叫brave

既然不知道他是什么文件扔到winhex看一下,发现有PK字样开头,可能是压缩包,于是加上后缀.zip

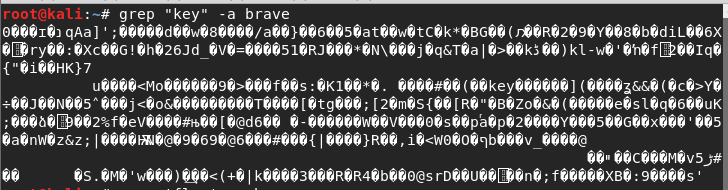

一开始想尝试一下之前用grep来搜索

都是乱码

我们用一下strings,string 工具可以对任何文件的内容进行分析,并输出可打印字符长度不小于4的串。

strings对识别随机对象文件很有用

用strings brave | grep -a ”KEY“

当然如果不像区分大小写 加个 -i 就行

搞定

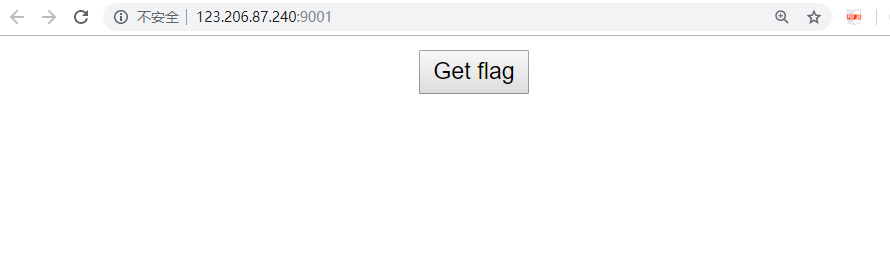

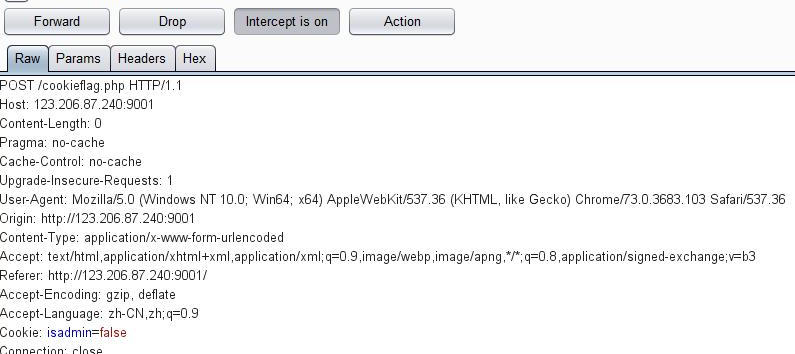

20.账号被盗了

第一反应是bp抓包

右击send to repeater, 把false改为true,

右侧有一个网址 我们打开

看了其他的博客 都是会有一个刷枪cfexe文件才对。然后随便在cf软件上写一点东西提交(这样才会有数据包的反馈)--wireshark抓包--追踪

tcp流--找到邮箱--拿到flag才对

但是估计这题因为邮箱机制所以被改了 这个exe文件也没有了,网页也打不开。

这题只能放着了 但了解思路很重要。

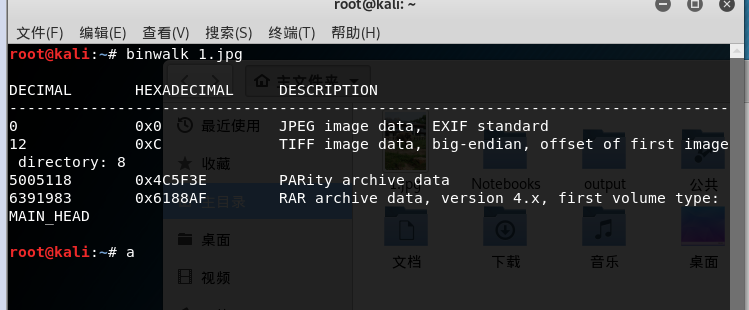

21.细心的大象

打开链接下载文件并解压是一个照片(还是用米6拍的)

图片就按照图片流程走

继续输入dd if=1.jpg of = 1.rar skip = 6391983 bs =1提取binwalk发现的rar文件

1.rar里面是一张图片 解压需要密码

我们看一下属性 之前就做过密码放在属性里面

发现一个base64编码 解密得到

解压之后打开发现png照片打不开 根据报错显示

是IHDR的问题的但是我们放到win10下就可以打开

就差不多明白是尺寸问题因为Linux如果尺寸不一样那么照片会打不开

扔到winhex改一下尺寸

保存,打开

拿到flag

22.爆照

又是图片

老规矩放到kali里面binwalk分析一下

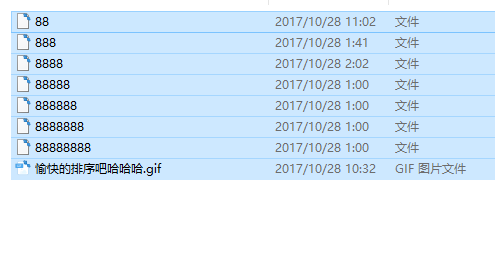

有8个zip文件,dd尝试分离第一个zip

我们把8个都分离出来(压缩包在linux打不开)

在win10下88打不开 剩下的改下后缀都可以解压 并且解压的文件都是

在win下不知道是什么文件 但是在linux下系统会自动辨别 所以我们复制到kali里面

得到一排这个

88是一个二维码扫一下得到bilibili

888在属性里面显示是jpg文件并有一个base64,不能复制。。。放到win10复制吧

解码得到silisili

8888属性就没什么东西了,但是至少显示是jpg 我们改后缀之后 用binwalk分析一下

发现里面还有一个png文件,dd分离一下

打开png发现是一张二维码扫一扫得到了panama

根据题目要求flag{bilibili_silisili_panama}

23.猫片

bugku的猫片

下载下来是没有后缀,的名字为png的文件

根据经验直接添加后缀.png打开(老老实实的方法应该是仍到winhex里面发现是png文件)

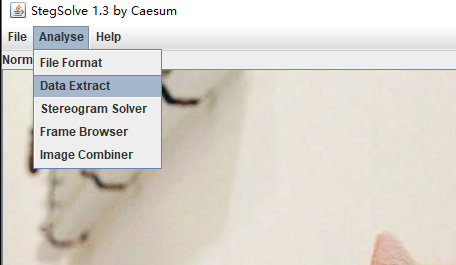

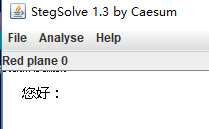

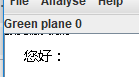

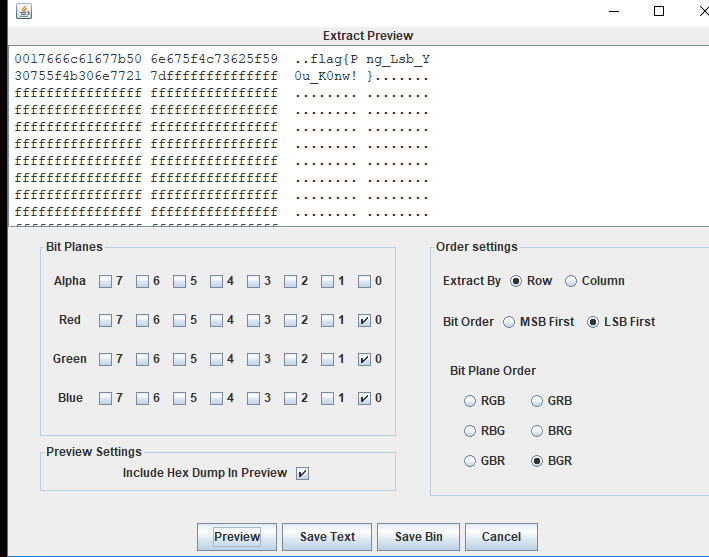

是一只很可爱的猫咪。然后我们用stegsolve打开(题目已经提示是hint LSB BGR,NTFS)

按照提示选好

至于bitplanes

Alpha为什么不勾,因为是透明度,如果改为0就变成全透明,图片就什么也看不见

RGB是全为0 让它避免有其他颜色亮度的干扰 ,如果RGB任意一个改为不为0,那么这张图片的代码就会出现错误

导致他不是一个图片文件

当我们改好的时候 可以看见是一个png文件

save bin 保存为png格式

又因为png格式头是89504e

所以要把fffe删掉,我们扔到winhex里面删除fffe

保存再打开

只有半张 我们修改尺寸

扫描发现使用一个百度网盘的网址 有一个flag.rar,但是不能打开 看看大佬的博客才知道 得winrar并且用ntsf

先用winrar解压虽然解压失败 但是用ntfs时就可以找到那个flag文件。

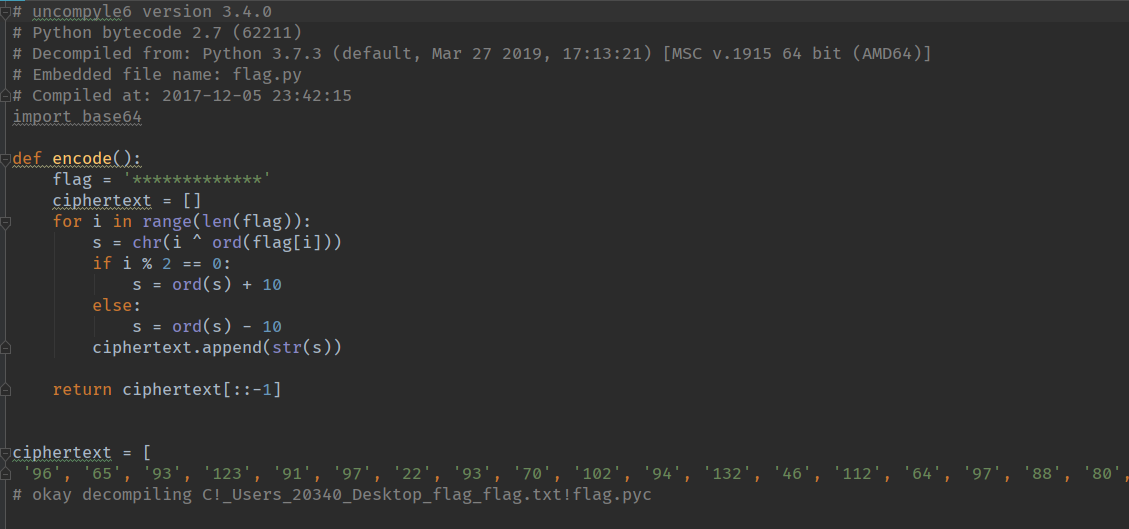

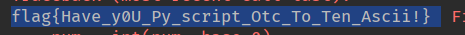

是一个pyc文件 用反编译把他搞成py文件

写一个解密脚本解决

注意两点 :1.encode()只是演示一下ciphertext的由来,也就是演示了如果flag='*******' 加密的过程,让你明白加密过程 然后现在给你一个真的flag的ciohertext 求解flag

2.解密的脚本一定是按照加密脚本 反过来写 也就是按加密脚本从下往上走。一层层解密。

import base64

ciphertext = [

'96', '65', '93', '123', '91', '97', '22', '93', '70', '102', '94', '132', '46', '112', '64', '97', '88', '80', '82', '137', '90', '109', '99', '112']

def decode():

flag = ''

ciphertext.reverse()

for i in range(len(ciphertext)):

if i % 2 == 0:

s = int(ciphertext[i]) - 10

else:

s = int(ciphertext[i]) + 10

s = chr(i^s)

flag = flag + s

print(flag)

decode()复制

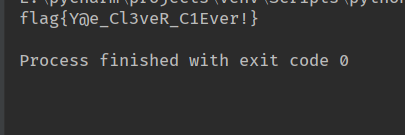

最后得出 flag{Y@e_Cl3veR_C1Ever!}

24.多彩

要分析空红色号。。。

我直接放弃。。。。

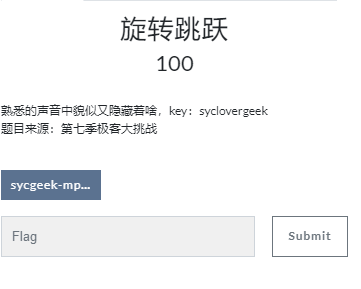

25.旋转跳跃

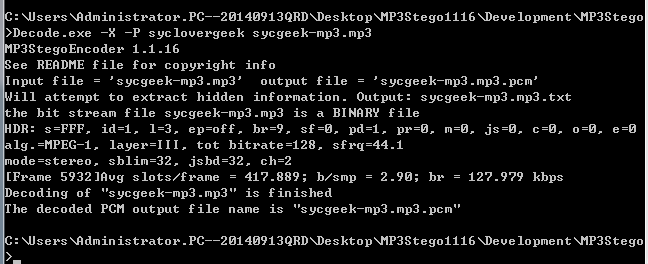

下载下来是MP3文件,用MP3Sstego分析一下看看

首先你得百度下载MP3Sstego,然后安装之后 把题目给的mp3文件复制到安装目录下,打开命令行,cd到安装目录下,

输入Decode.exe -X -P syclovergeek sycgeek-mp3.mp3

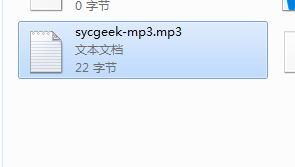

此时你的安装目录就会多出一个文本文件

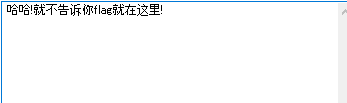

打开拿到flag

26.普通的二维码

下载压缩包解压 是一张二维码

扫一扫看看

那么走套路属性- winhex-再不行就binwalk

属性没啥,放到stegsolve

很有东西这里面

没有8 和9 并且126个正好3个一组,我们那串数字 三个一组转化为十进制 再转化为字符,把数字写成.txt文件,用脚本跑一下,献上网上大佬的脚本

f = open('flag.txt')

temp = []

while True:

k = f.read(3)

if k:

temp.append(k)

else:

break

f.close()

for i in temp:

num = '0o' + i

num = int(num, base=0)

num = chr(num)

print(num, end='')复制

27.乌云邀请码

解压,是一个png图片

放到stegsolve

这个三个通道上面有点东西

很明显告诉我们是lsb隐写 三个通道的最低位都有端倪。

拿到flag{Png_Lsb_Y0u_K0nw!}

28.神秘的文件

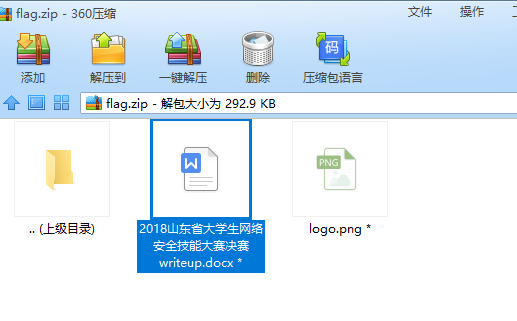

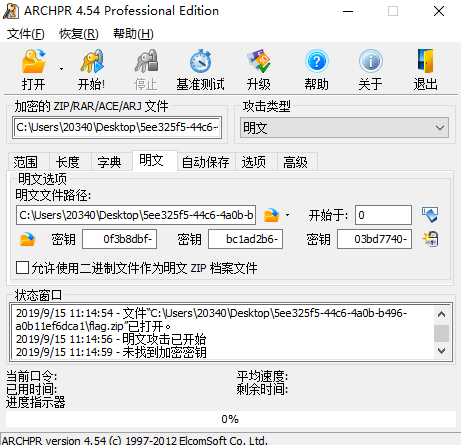

解压发现是一个logo.png文件和一个flag.zip

用360压缩预览了一下,发现logo.png和另一个文件 解压是需要密码的

既然需要密码的压缩包中同样含有logo.png

我们采用明文攻击,用的是ARCHPR

明文攻击的话,需要讲已知的logo.png变成成和加密压缩包相同格式的文件,也就是把.png压缩成.zip格式

我已经压缩成logo.zip了

并且明文攻击需要两个压缩包都只含一个文件

把下面这个删掉(可以删)

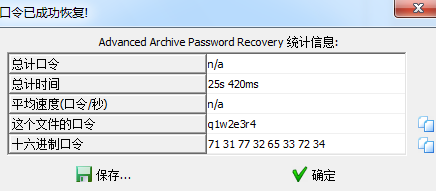

我的总跑不出来 ,网上说可能是版本原因,网上wp的结果是q1w2e3r4

我们解压 打开 是一张笑脸

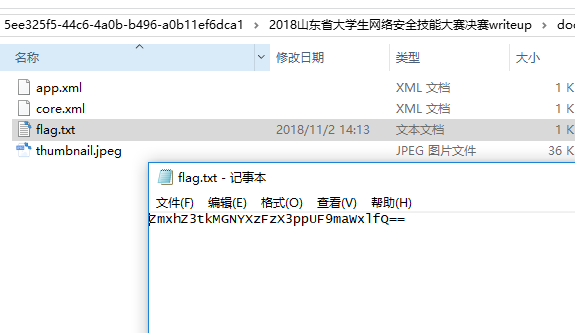

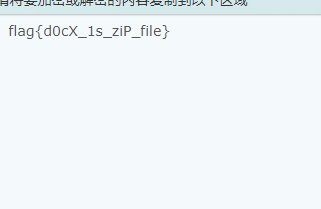

改为zip,解压,在docProps里发现flag.txt,里面是base64

base64解密

flag{d0cX_1s_ziP_file}

29.论剑

根据题目下载了一个图片

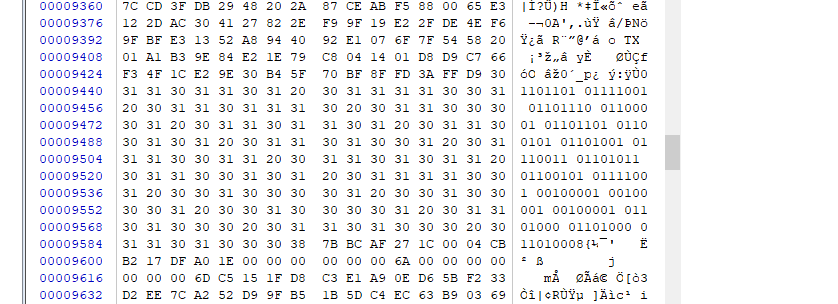

属性里面没啥,放到winhex看看,一大堆看不懂的 慢慢翻到中间是一串二进制转十六进制,然后直接转acsii转字符串看看

解出来是mynameiskey!!!hhh,先留着 ,这个信息一定会有用的

再看后面的编码十分熟悉

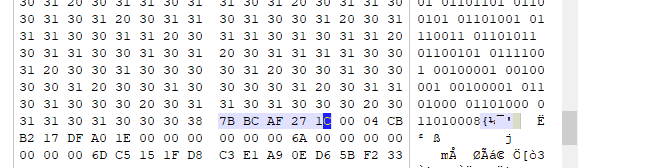

这个很像7z压缩包的头:37 7A BC AF 27 1C,于是我们改一下

之后没什么思路就binwalk 分析一下,不出意外,按道理至少有一个压缩包

dd分离

压缩包的密码就是我们之前二进制破解的那个mynameiskey!!!hhh

解压出来是一个jpg文件,现在 我们从源文件搞出了两个jpg文件

我先对两个照片都进行了长宽的修改 但只有ljc2.jpg有信息,还有一个没有信息

winhex打开ljc2.jpg 搜索十六进制搜索FFC2目的是修改宽高 jpg文件格式https://blog.csdn.net/yun_hen/article/details/78135122

宽高改为一样

打开

再把lunjian.jpg也就是题目下载的那个图片改一下宽高

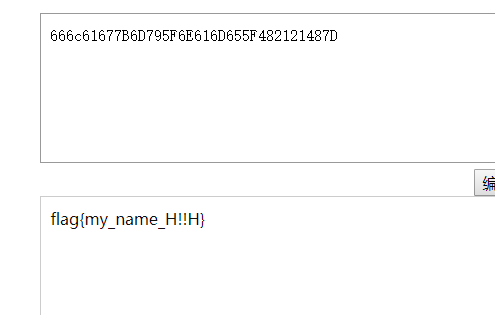

结合起来 not flag{666c61677B6D795F6E616D655F482121487D}}

说了not flag 中间的字符很像base16

flag{my_name_H!!H}

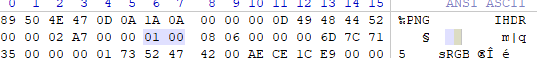

30.图穷匕见

打开链接

画画的意思

然后是一张jpg图片

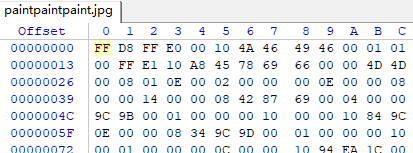

这里我会先想到binwalk一下,但这题binwalk分析不出什么

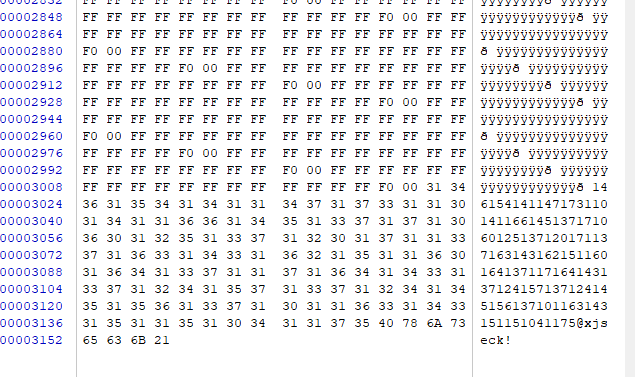

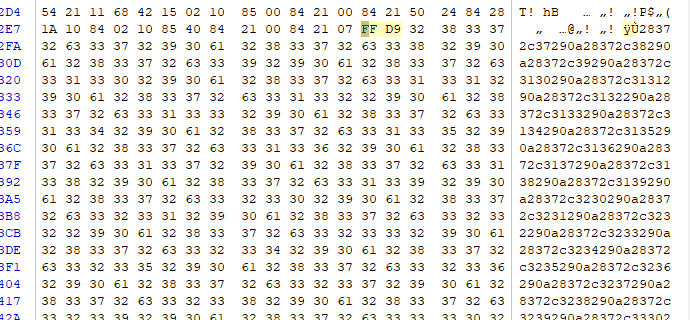

ffd8 jpg文件头,这个winhex打开图片的内容实在太多,我们看看ffd9也就是图片结尾

FFD9之后还有很多文件,虽然不知道是什么,但是可以判断是16进制

转成ACSii