背景:公司接到网信办公告,最近全球有大量ESXI主机遭受攻击,刚好单位上也用了许多esxi主机,因此需要对现有主机进行补丁升级。

漏洞名称:VMware ESXi OpenSLP 堆溢出漏洞CVE-2021-21974

组件名称:VMware ESXi

影响范围:VMware ESXi 6.5,6.7,7.0,VMware Cloud Foundation 3.x,4.x

本次升级的ESXi版本:Vmware ESXi 6.7,16316930

升级目的:应对OpenSLP 堆溢出漏洞CVE-2021-21974

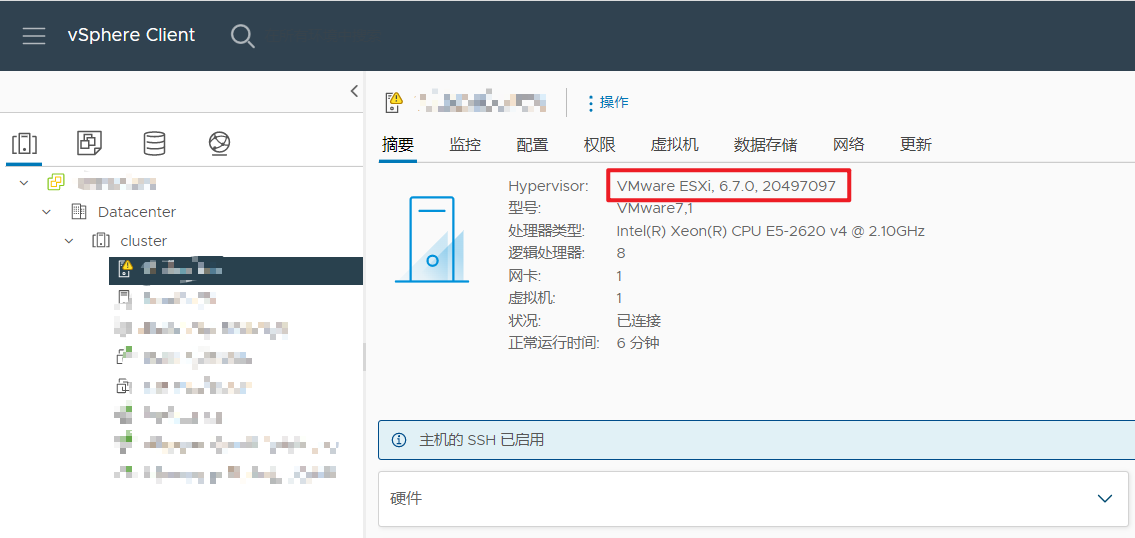

2.1、查看ESXi主机版本,可以在ESXI主机或者VCenter中查看主机当前版本号。

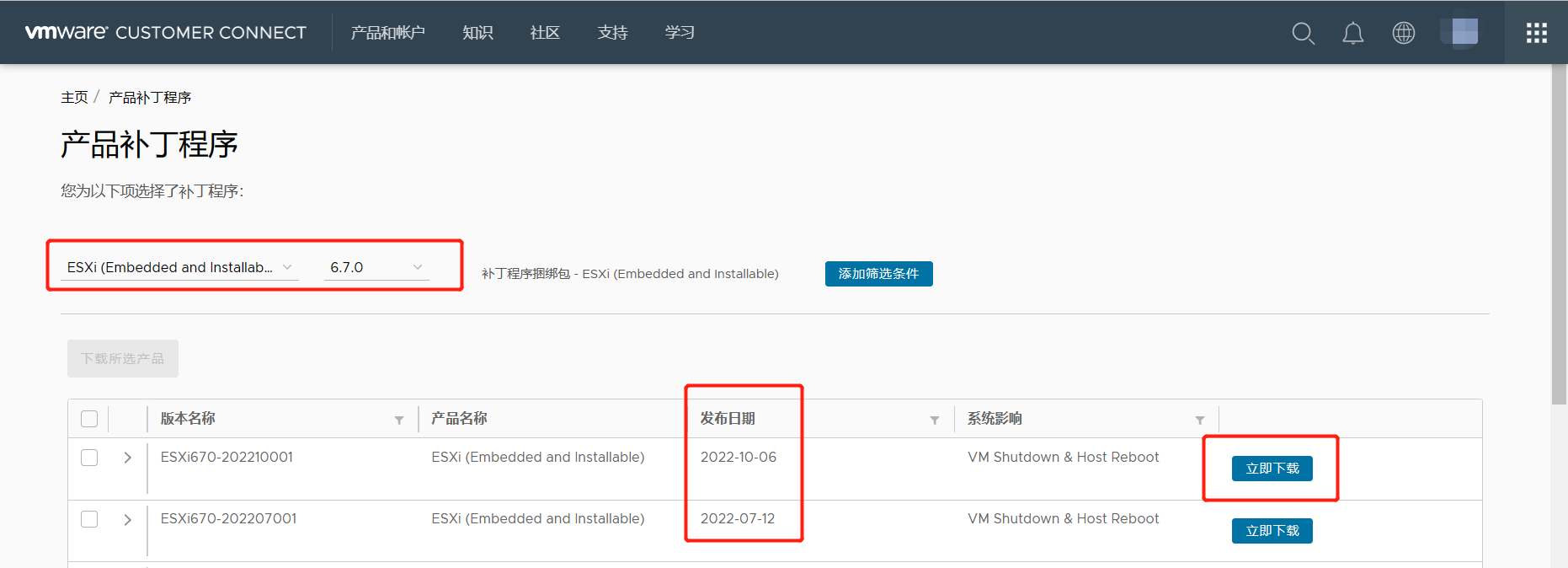

2.2、登录 VMware补丁发布地址产品补丁程序 - VMware Customer Connect,选择产品为“ESXi (Embedded and Installable) ”,并将版本选择为“6.7.0”然后点击下方的“搜索”。然后下载最新补丁(包含应对OpenSLP 堆溢出漏洞CVE-2021-21974的相关组件)

2.3、上传下载好的补丁至ESXI主机

方法一:

通过vcenter或esxi主机的web管理界面直接上传。

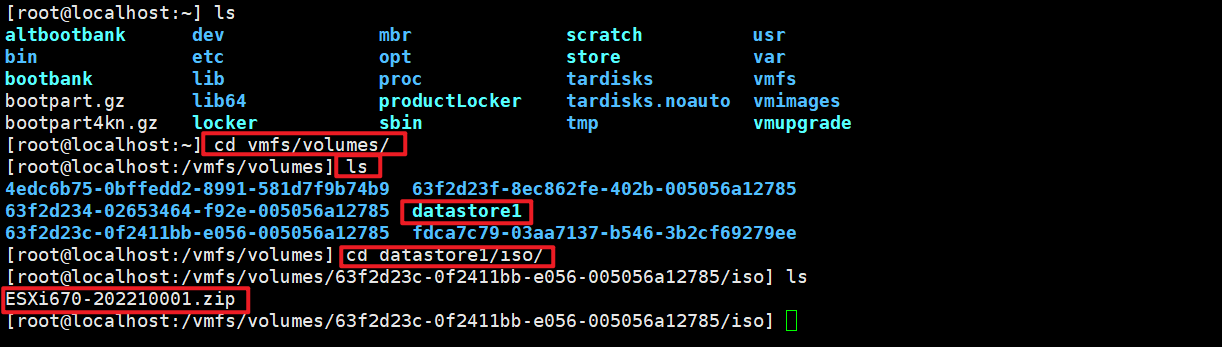

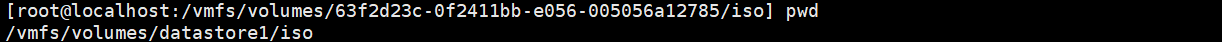

补丁文件路径

方法二:

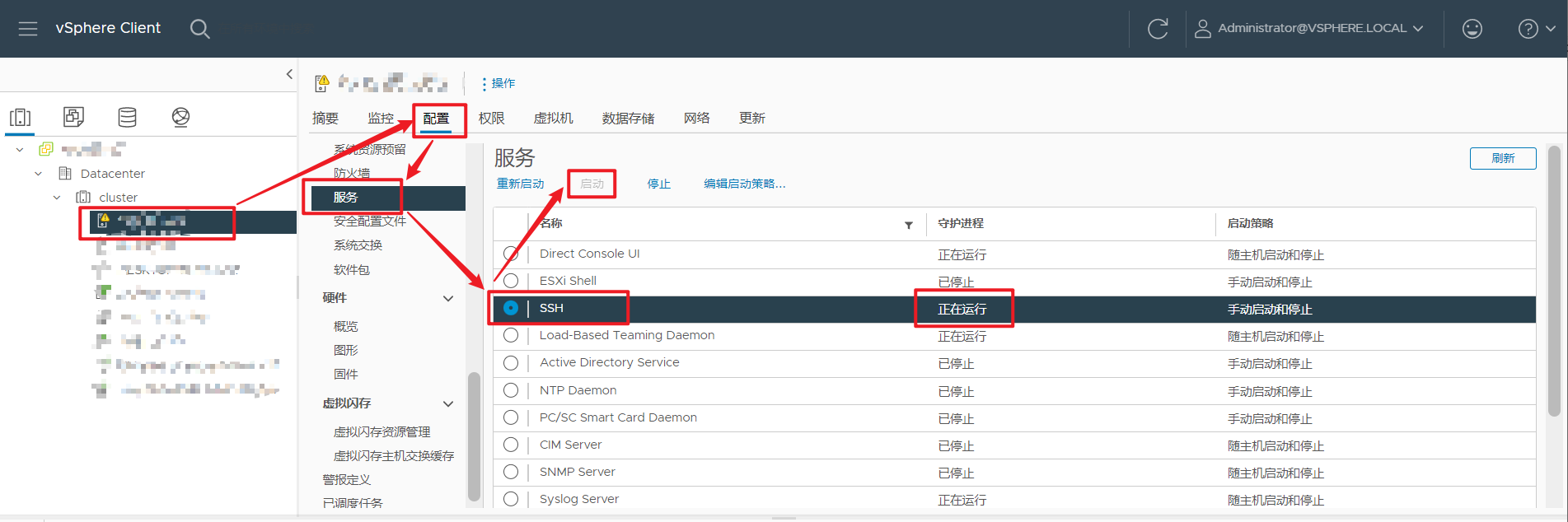

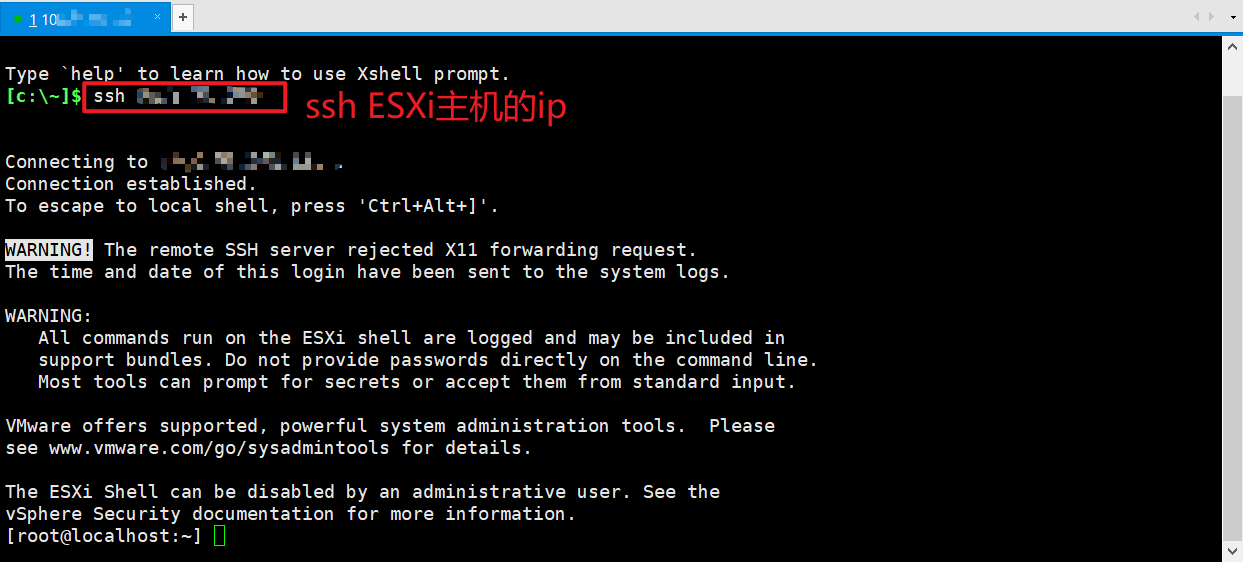

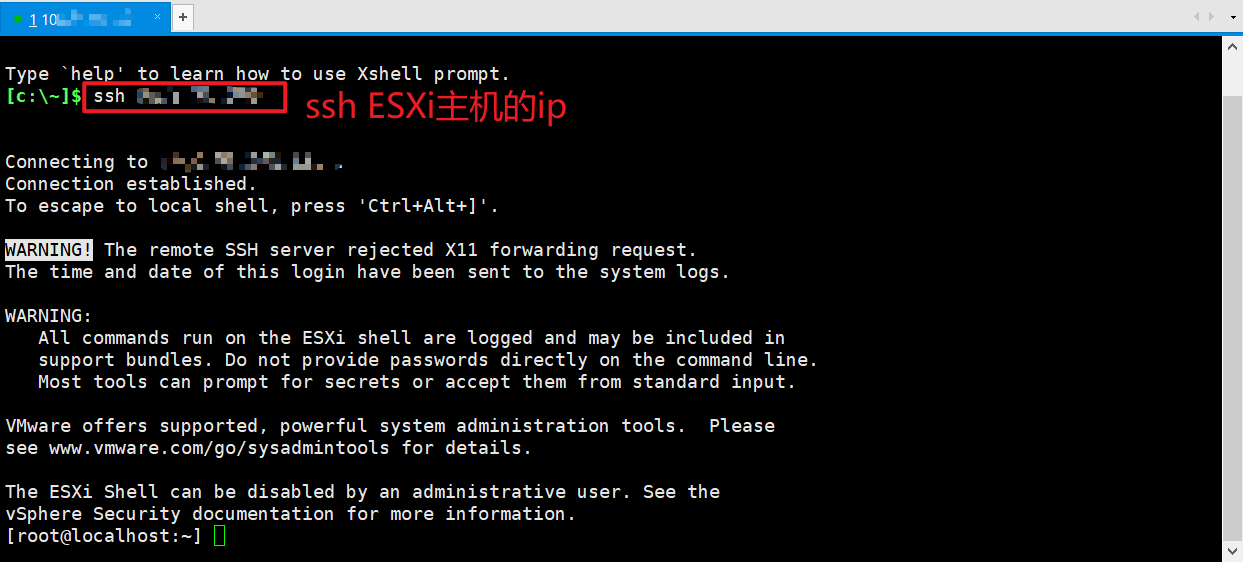

通过xshell上传,先在vcenter或esxi管理界面开启SSH服务。

ssh登录esxi主机

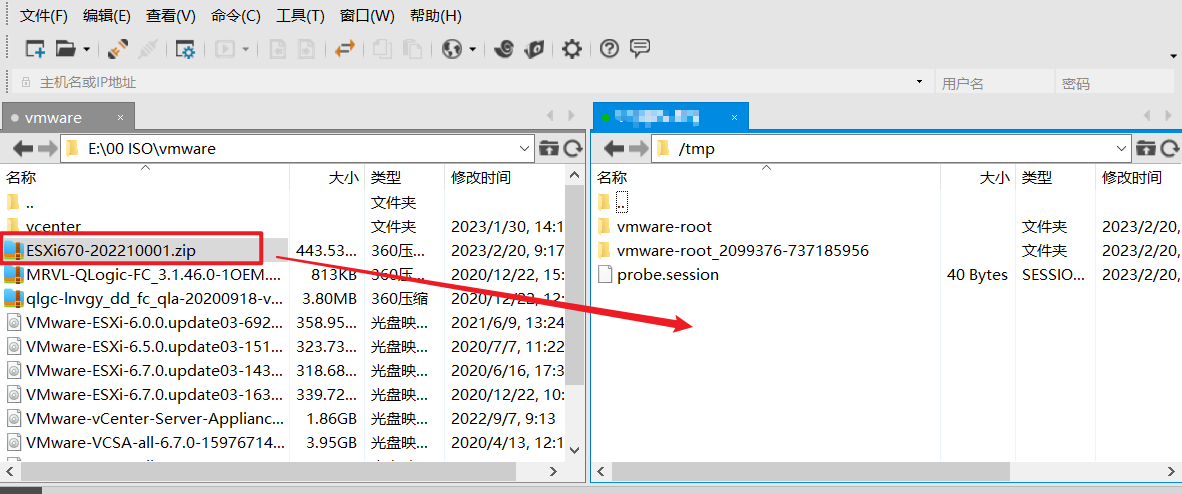

使用xftp传输补丁包到esxi主机的指定文件夹上。

3.1、将ESXi主机上的所有虚拟机迁移走,然后进入维护模式。

3.2、使用xshell软件登录ESXi主机底层操作系统。

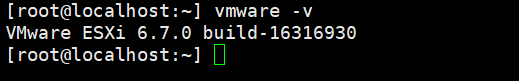

3.3 查询版本(升级前)

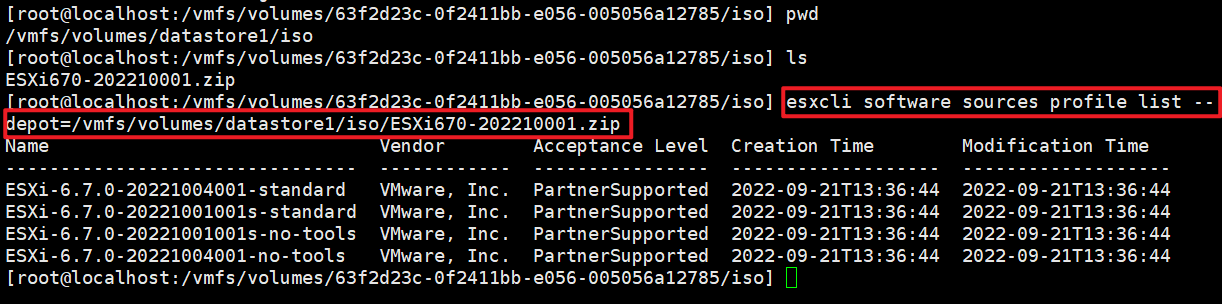

3.4、查看本地补丁包信息

通过“esxcli software sources profile list --depot=<patchpath>”查询补丁包信息。<patchpath>是文件路径

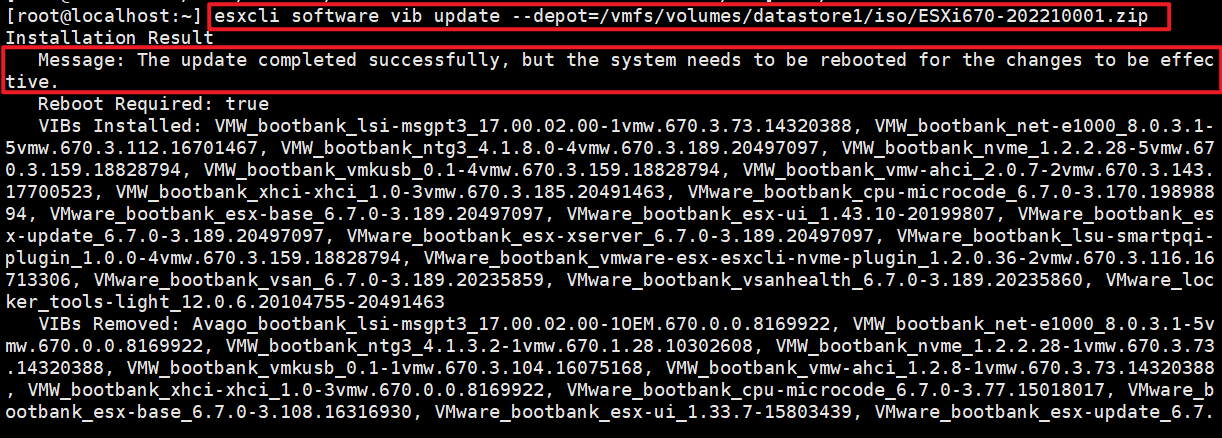

3.5 安装本地补丁包(ZIP格式)

通过“esxcli software vib update --depot=<patchpath>”进行补丁包的安装。

出现下图Message中的内容说明升级成功。

3.6 重启ESXI主机,reboot

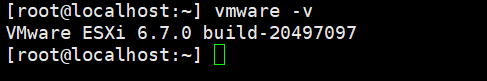

3.7 查询版本(升级后)

注:SSH默认需要手动开启,重启后需要再次手动开启。

升级成功。

3.8 关闭SSH服务并退出维护模式。