通过一系列 Wireguard 文章,我们期望达到以下目的:

掌握知识:

动手目标:

下面来一一道来。

系列文章中,引用了大量官网和米开朗基杨博客的资料,感谢巨人的肩膀。❤️❤️❤️

虚拟专用网络(VPN)是通过互联网从设备到网络的加密连接。加密连接有助于确保安全传输敏感数据。它可以防止未经授权的人窃听流量,并允许用户远程进行工作。VPN 技术广泛用于企业环境。

VPN 是一种经济高效的方式,可以安全地将远程用户连接到企业网络,同时还可以提高连接速度。借助 VPN,企业可以使用高带宽的第三方互联网接入,而不是昂贵的专用 WAN(广域网)链接或长途远程拨号链接。

远程访问 VPN 可安全地连接公司办公室外的设备。这些设备称为端点,可能是笔记本电脑、平板电脑或智能手机。VPN 技术的进步允许在端点上进行安全检查,以确保它们在连接之前满足特定的姿势。将远程访问视为计算机到网络。

站点到站点 VPN 通过 Internet 将公司办公室连接到分支机构。当距离使得在这些办公室之间建立直接网络连接不切实际时,将使用站点到站点 VPN。专用设备用于建立和维护连接。将站点到站点访问视为网络到网络。

VPN 通过通过互联网建立的加密连接来扩展企业网络。由于流量在设备和网络之间是加密的,因此流量在传输过程中保持私密。员工可以在办公室外工作,但仍可安全地连接到公司网络。甚至智能手机和平板电脑也可以通过 VPN 连接。

当您将计算机(或其他设备,如智能手机或平板电脑)连接到 VPN 时,计算机的行为就像与 VPN 位于同一本地网络上一样。您的所有网络流量都通过与 VPN 的安全连接发送。由于您的计算机的行为就像在网络上一样,因此即使您位于世界的另一端,也可以安全地访问本地网络资源。

当您在连接到 VPN 时浏览网页时,您的计算机会通过加密的 VPN 连接与网站联系。VPN 为您转发请求,并通过安全连接将来自网站的响应转发回去。

「隧道」是 VPN 建立的加密连接,以便虚拟网络上的流量可以通过 Internet 安全地发送。来自计算机或智能手机等设备的 VPN 流量在通过 VPN 隧道时会进行加密。

是的,一般企业虚拟网络上的流量是通过在 Internet 上建立加密连接(称为隧道)来安全发送的。来自计算机、平板电脑或智能手机等设备的 VPN 流量在通过此隧道时会进行加密。然后,异地员工可以使用虚拟网络访问企业网络。

WireGuard 出现之前,常见的 VPN 类型有:

{% note danger %}

⚡️ 危险:

PPTP 连接可能不安全,通过此协议传输的数据易受网络攻击。

SSL VPN 功能已经内置于现代 Web 浏览器中,允许来自任何支持 Internet 的位置的用户启动 Web 浏览器以建立远程访问 VPN 连接。SSL VPN 技术不仅可以帮助提高员工的工作效率,还可以降低 VPN 客户端软件和支持的成本。

SSL VPN 使用 SSL 协议及其后继者传输层安全性 (TLS) 在远程用户和内部网络资源之间提供安全连接。由于大多数 Web 浏览器现在都有 SSL / TLS,因此用户通常不需要安装客户端软件即可使用 SSL VPN。这就是为什么 SSL VPN 也被称为「无客户端 VPN」或「Web VPN」。

SSL VPN 也易于使用。不同的 IPsec VPN 供应商可能有不同的实现和配置要求。但 SSL VPN 只要求用户拥有现代 Web 浏览器。用户甚至可以选择自己喜欢的 Web 浏览器,而不受操作系统的限制。

VPN 安全性的强大程度取决于用于在 VPN 连接的远程端对用户和设备进行身份验证的方法。简单的身份验证方法容易受到密码"破解"攻击,窃听甚至社会工程攻击。双重身份验证是提供对企业网络的安全远程访问的最低要求。

远程访问是网络安全的主要威胁媒介。不满足公司安全要求的远程计算机可能会将病毒感染(如蠕虫或病毒)从其本地网络环境转发到内部网络。远程计算机上的最新防病毒软件对于降低此风险至关重要。

当 VPN 隧道的远程端的设备同时与公用网络和专用网络交换网络流量,而不首先将所有网络流量放在 VPN 隧道内时,就会发生拆分隧道。这可能允许共享网络上的攻击者破坏远程计算机并获得对专用网络的网络访问权限。

VPN 不能使在线连接完全匿名,但它们通常可以增加隐私和安全性。为了防止隐私信息泄露,vpn 通常只允许使用隧道协议和加密技术进行经过身份验证的远程访问。

VPN 安全模型提供:

安全 VPN 协议包括:

在建立安全 VPN 隧道之前,必须对隧道端点进行身份验证。用户创建的远程接入 vpn 可能使用密码、生物特征、双因素认证或其他加密方法。网络到网络的隧道通常使用密码或数字证书。它们永久地存储密钥以允许隧道自动建立,而不需要管理员的干预。

VPN 拓扑指定作为 VPN 一部分的对等方和网络以及它们如何相互连接。以下是三种主要拓扑类型的快速概述:

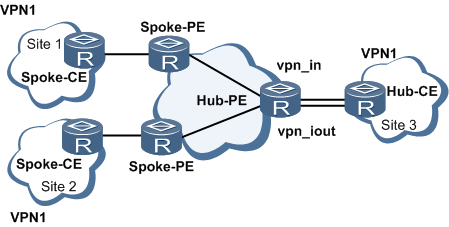

中心辐射型(Hub-and-spoke)

在此 VPN 拓扑中,多个远程设备(辐射)与中央设备(中心)安全地通信。在集线器和每个分支之间扩展一个单独的安全隧道。

点对点(Point-to-point)

建立此拓扑需要将两个终结点指定为将直接相互通信的对等设备。任一设备都可以启动连接。

全网状网络(Full mesh)

在这种拓扑中,这种拓扑在复杂的网络中运行良好,网络中的每个设备都可以通过唯一的 IPsec 隧道与所有其他设备进行通信。

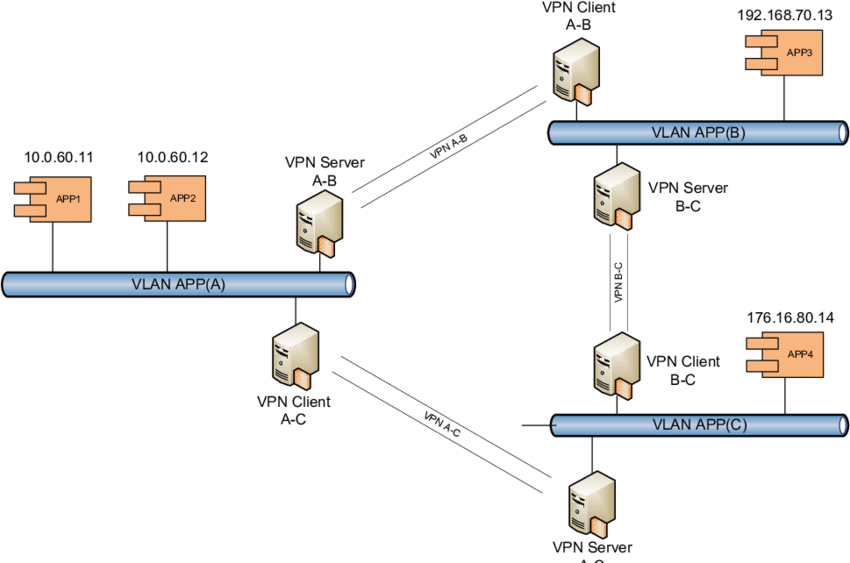

还可以将三种主要的 VPN 拓扑组合在一起,以创建更复杂的拓扑,包括:

三人行, 必有我师; 知识共享, 天下为公. 本文由东风微鸣技术博客 EWhisper.cn 编写.