Uber 数据泄露始于一名黑客从暗网市场购买属于一名 Uber 员工的被盗凭证。最初尝试使用这些凭据连接到 Uber 的网络失败,因为该帐户受 MFA 保护。为了克服这一安全障碍,黑客通过 What's App 联系了 Uber 员工,并假装是 Uber 的安全人员,要求该员工批准将 MFA 通知发送到他们的手机。然后,黑客向该员工的手机发送了大量 MFA 通知,为了免除骚扰,该 Uber 员工批准了 MFA 请求授予黑客网络访问权限,最终导致了数据泄露。据悉这已经不是Uber第一次被黑客攻击。早在2016年,两名黑客入侵了 Uber 的系统,获取了 5700 万 Uber 应用用户的姓名、电子邮件地址和电话号码。

在成功连接到 Uber 的内部网后,黑客获得了对该公司 VPN 的访问权限。授予攻击者如此高级别访问权限的关键漏洞是 PowerShell 脚本中的硬编码凭据。这些凭据使管理员可以访问特权访问管理 (PAM) 系统:Thycotic。该工具拥有大量特权,它存储用于员工访问内部服务和第三方应用程序的最终用户凭据,以及在软件开发环境中使用的 DevOps 机密信息。PAM 系统控制对多个系统的访问,拥有管理员访问权限意味着可以给自己或提取所有连接系统的秘密。这让攻击者可以完全访问 Uber 的所有内部系统。

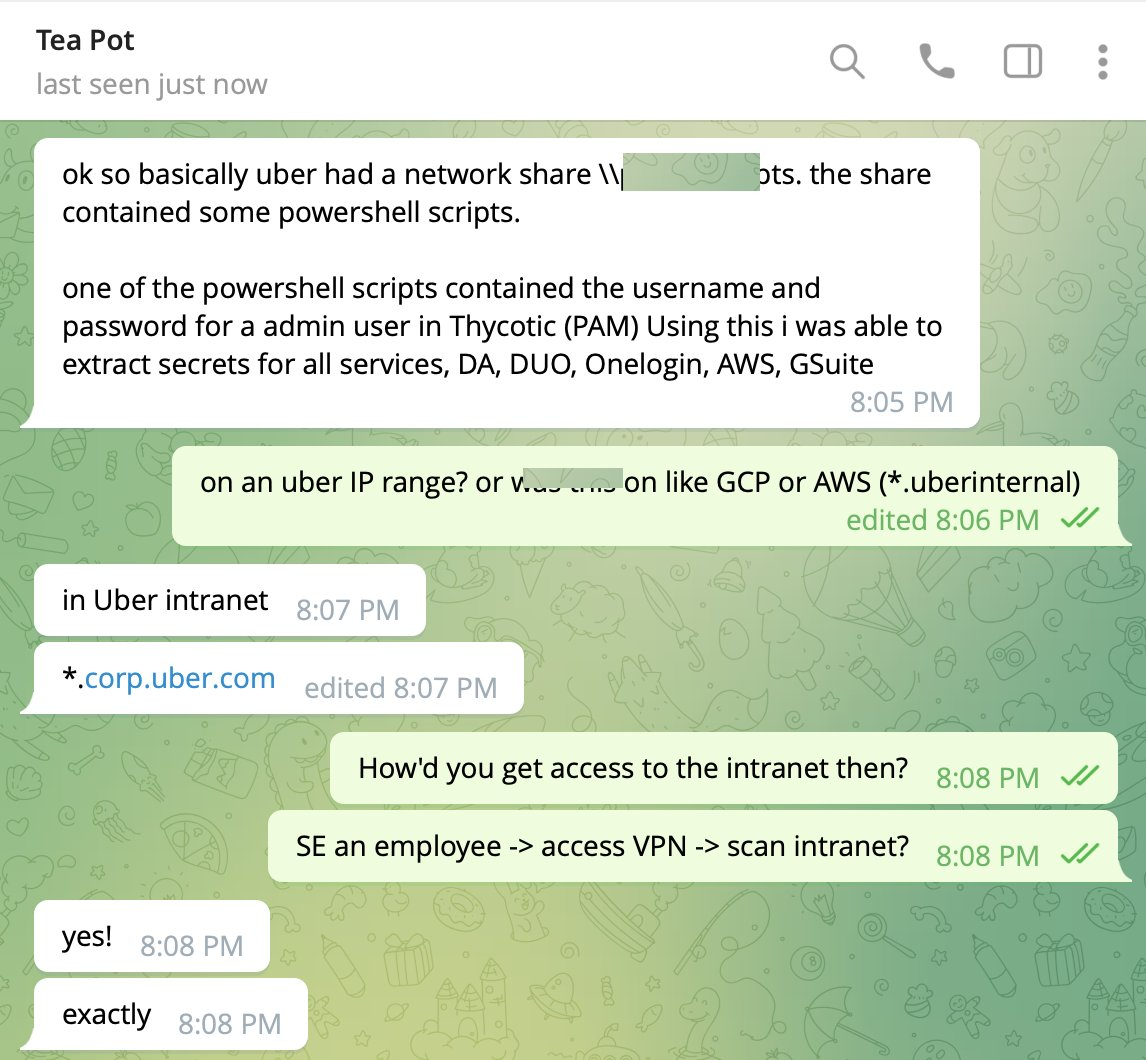

也就是说攻击者拥有了对 Uber 所有敏感服务(包括 DA、DUO、Onelogin、Amazon Web Services (AWS) 和 GSuite)的完全管理员访问,这也显着增加了数据泄露的严重性。据称,黑客还访问了 Uber 的漏洞赏金报告,这些报告通常包含尚未修复的安全漏洞的详细信息。这名黑客被认为与网络犯罪组织 Lapsus$ 有关联,他在与 Uber 网络安全研究员的谈话中透露了这次攻击的细节(见下图)。

如果黑客是出于经济利益的动机,他很可能会在暗网市场上出售 Uber 的漏洞赏金报告。鉴于漏洞赏金计划的发现可能造成毁灭性的数据泄露影响,它会以非常高的价格出售。幸运的是这名黑客并无意造成企业巨大损失和影响,而是在享受成功的网络攻击带来的成就感和随之而来的黑客社区的尊重。要知道当 Uber 在 2016 年遭到黑客入侵时,向网络犯罪分子支付了 100,000 美元的赎金,以换取删除他们被盗数据的副本。

此次数据泄露事件的关键是 Uber 的特权访问管理(PAM)平台因管理员凭据暴露而受到损害。特权访问管理(PAM)是用于保护、控制和监视员工对组织的关键信息和资源的访问的工具和技术的组合。而黑客攻击者极有可能已经获得了对 Uber 几乎所有内部系统的访问权限。尽管黑客没有展开进一步攻击,我们仍有必要去了解这件事情的严重性。

Thycotic PAM 系统拥有大量特权,它存储用于员工访问内部服务和第三方应用程序的最终用户凭据,以及在软件开发环境中使用的 DevOps 机密信息。它可以控制对不同服务的访问,还有一个存储凭据和密码的机密管理器。在此次数据泄露事件中,这是 Uber 需要面临的最可怕的情况。

AWS 实例控制着 Uber 应用程序的云基础设施。根据配置、权限和体系结构,攻击者可能会关闭服务、滥用计算资源、访问敏感用户数据、删除或勒索数据、更改用户访问权限等等。

VMware vSphere 是一个云计算虚拟化平台。这是一个非常关键且重要的平台,因为它与云计算和本地服务器接口,可以让攻击访问受控的本地服务器以及许多帮助攻击者深入系统的管理功能。

SentinelOne 是一个 XDR(扩展检测和响应)平台。简而言之,这个平台连接到企业的关键任务系统,让企业知道是否存在安全问题。任何可以获得该系统特权访问权限的攻击者都可以混淆他们的活动并延长他们的攻击时间。XDR 可以为事件响应 (IR) 团队植入“后门”,例如允许 IR 团队“进入”员工机器并可能扩大攻击者的访问范围。

我们可以从 Uber 数据泄露事件中可以吸取一些重要的网络安全教训,通过将这些经验应用到网络安全工作中,可以帮助企业避免遭遇类似问题。

Uber 员工在攻击的初始阶段为了摆脱大量 MFA 请求而批准,这一事实证明了企业人员对一种称为“MFA 疲劳”的很常见的 MFA 利用策略认识不足。如果 Uber 员工意识到这种策略的严重性,他们将会及时报告威胁,从而避免数据泄露事件发生。黑客还利用社交工程(Social Engineer)技术糊弄 Uber 员工,让他们以为自己是Uber安全团队的成员,这是另一种常见且需要高度警惕的网络攻击策略。 实施网络意识培训,让员工深刻认识到 MFA 疲劳和社交工程诈骗这两种常见网络攻击方法很关键。

并非所有的多重身份验证协议都需要设置为一致的。企业的网络安全团队应该将当前的 MFA 流程与常见的利用策略进行比较,并在需要时升级身份验证协议的复杂性以减轻利用风险。

在此次事件中最重大的安全问题可能是在 Powershell 脚本中硬编码管理员凭据。阅读 Powershell 脚本并发现其中包含的管理员凭据,未经授权的用户便可以访问Uber 敏感系统。如果遵循安全编码实践,就可以避免此安全漏洞。请确保管理员凭据始终安全地存储在密码库中,并且永远不要在任何地方进行硬编码。

如果 Uber 黑客出于利益目的,客户数据就会被窃取并且在暗网上进行兜售。对于企业而言,需要有一个安全网来检测未检测到的数据泄露导致的暗网数据泄漏。当在暗网上检测到敏感数据泄漏时,数据泄漏检测服务会通知受影响的企业,这样网络安全团队可以尽早保护受损帐户。

现在网络上关于DDPM和DDIM的讲解有很多,但无论什么样的讲解,都不如自己推到一边来的痛快。笔者希望就这篇文章,从头到尾对扩散模型DDPM及其加速方法DDIM做一次完整的推导。