长期以来,安全问题一直被当作软件开发流程中的最后一步。开发者贡献可以实现软件特性的代码,但只在开发生命周期的测试和部署阶段考虑安全问题。随着盗版、恶意软件及网络犯罪事件飙升,开发流程需要做出改变。

开发过程中的“安全左移”是指将安全问题作为每个开发迭代和冲刺的重要组成部分。诸多组织正在系统地将安全实践纳入他们的DevOps流水线中,以最终形成 DevSecOps。DevSecOps 并不是单一的工具或技术。成功的 DevSecOps 是在一个框架中集成了多种实践和工具,确保企业在开发工作流程的所有阶段都考虑到安全问题,换言之,DevSecOps 并非一日之功,一个人或单个部门都无法独立负责 DevSecOps,它跨越了开发、网络安全、QA测试、IT运维和技术支持等团队。

本文将简述采用 DevSecOps 的优势和挑战,整个应用生命周期中 DevSecOps 框架的要素以及其中每个阶段的常用工具。

DevSecOps 是将安全额外加入到企业 CI/CD 工作流程中。DevSecOps 并没有取代现有的开发模式。相反,它通过在整个开发周期中增加一个安全层来扩展和补充这一模式。DevSecOps 是一种解决开发人员将安全检查和测试保留在项目后期阶段的方法——通常是在项目接近完成和部署阶段。

在后期阶段才进行安全检查会导致两种问题。安全缺陷可能在被发现之前已经进入已发布的软件,而在软件开发生命末期发现的安全问题比早期发现的问题需要更多的时间、资源和资金来补救。

越来越短的开发周期以及降低项目管理成本和商业风险的需要,使得安全左移成为众望所归的方法。如果将项目进度想象成从左到右排列的时间线,那么左移意味着将安全检查移到项目的开始阶段。安全及其他操作上的考虑越往左移,它们就越有可能被纳入产品的设计和搭建之中。DevSecOps 的目标是在设计、构建、测试和部署软件的过程中,开发人员对安全问题的重视不亚于其他主要的软件特性。

当完全实现 DevSecOps 时,它将会带来以下好处:

然而,直接将安全纳入现有的敏捷开发流程中可能会带来一些弊端:

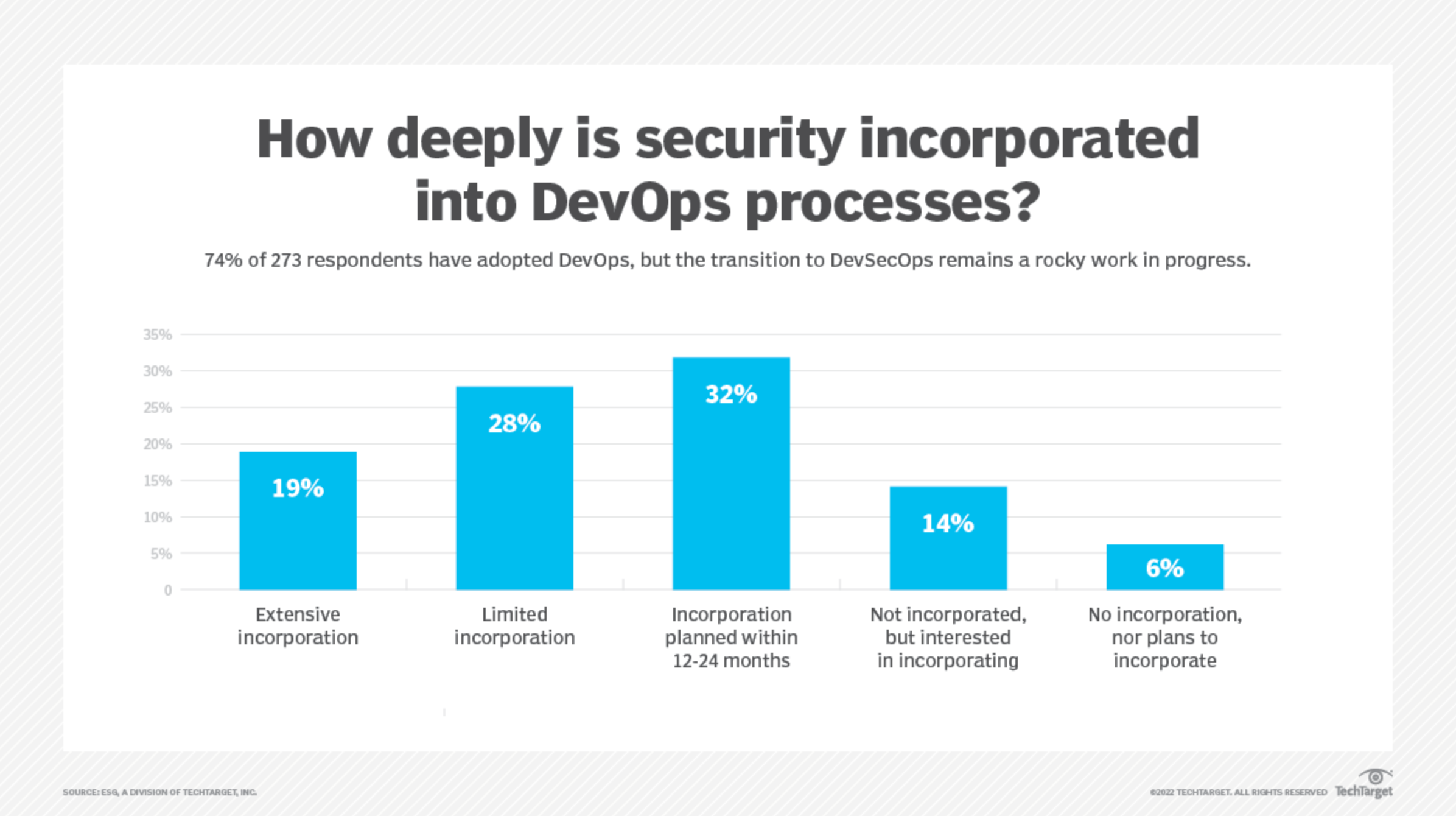

图片来源:TechTarget

由于DevSecOps是对现有软件开发实践的扩展或增强,因此最简单的做法是从敏捷的角度考虑DevSecOps框架,以此来进行规划、编写代码、测试、部署和持续运维。

DevSecOps 在软件开发生命周期的早期阶段开始,通常是设计或规划阶段。例如,安全问题会影响 Sprint planning 期间的目标设置。DevSecOps 框架通过以下方式将安全目标引入规划阶段:

DevSecOps 不仅仅指有安全意识的代码标准和同行评审。同时还意味着将安全置于代码库管理和维护的中心,以避免引入漏洞。确保代码提交和管理的安全的常用技术包括:

测试可以检测应用程序的缺陷和安全问题。构建、测试和发布流水线的自动化和编排应该包括当代码部署测试时运行的安全工具,如,在单元测试期间检查漏洞。DevSecOps 框架的常见测试注意事项如下:

即便构建成功,也并不意味着再也不会出现安全问题。DevSecOps 实践通过以下方式进入部署和运维环境:

配置管理。托管应用程序的基础设施环境必须是稳定的。任何试图改变既定基础设施配置的行为都可能是恶意的。监控和执行基础设施配置的工具应该是一个组织的DevSecOps框架的核心要素。云供应商也提供这些工具,如Microsoft Defender for Cloud和Microsoft Sentinel。

入侵检测和行为分析。分析工具(入侵检测和预防系统)可以建立流量模式和性能的基准线,然后基于此检测工作负载或网络中可疑或恶意的异常情况。这类工具已经发展成熟,可以被 DevSecOps 所采纳。

持续的安全测试。DAST、渗透测试和其他类型的安全测试不应该止步于应用生命周期的测试阶段。定期执行测试(如端口扫描、模糊测试),并且只要团队怀疑代码中存在新的风险就应该进行测试。例如,如果一个新发现的漏洞出现在处理器的命令集中,运维或安全支持管理员应该采取行动。当测试确认了存在潜在的漏洞,他们就可以即刻着手开发和部署新的补丁。

告警和报告。安全工具和策略需要配合全面的告警和报告。开发者和项目相关方应该收到可执行的情报以支持及时的鉴别和修复问题。

事后复盘。即便做了最佳的安全工作,企业仍有可能最终在应用程序或基础设施中遇到安全问题。当安全事件发生时,进行事后总结是十分必要的。团队应该共同解决问题,并利用经验来调整未来的开发和运维工作,以避免重蹈覆辙。

如果企业开始推动 DevSecOps 的实现,那么首先需要评估一下工具链及其中的每一个工具。一些组织已经使用了适合的DevSecOps 工具,而其他组织则需要更新或替换工具。市面上,有需要工具可以满足 DevSecOps 的需求,以下列出每个主要阶段的常见工具:

规划和设计阶段:团队需要针对安全注意事项进行协作和讨论。用于规划、问题跟踪和管理的常用工具有 Jira(软件供应链管理平台SEAL已实现对Jira的集成),以及通信工具Slack。威胁建模是 DevSecOps 下的一个主要规划问题,市面上有许多常用工具,如IriusRisk、CAIRIS、Kenna.VM、微软威胁建模工具、SD Elements、securiCAD、Tutamantic、Threagile、ThreatModeler和OWASP Threat Dragon等,它们均可提供威胁建模能力。

写代码及代码管理阶段:开发人员使用静态代码分析、IDE插件(如 pre-commit hooks)和代码仓库扫描来确保代码安全。代码审查工具包括PMD、Checkstyle、Gerrit、Phabricator、SpotBugs和Find Security Bugs。在选择代码审查工具时,要选择为项目的编程语言和IDE或工具链的互操作性设计的工具。

在构建阶段的DevSecOps 安全实践包括软件成分分析(SCA)、静态应用测试及单元测试,它们可以分析新代码和任意依赖项。常见的工具包括OWASP Dependency-Check、Retire.js, Snyk等。

测试阶段:测试阶段的重点是使用DAST来识别与应用程序操作相关的漏洞,如用户认证、授权、SQL注入和API端点。DAST工具包括Invicti(以前是Netsparker)、Astra Pentest、Acunetix、PortSwigger、Detectify、Rapid7、Mister Scanner、AppScan和AppCheck。

解决攻击代理和网络协议模糊的一般DevSecOps测试工具包括Boofuzz、OWASP Zed攻击代理、BDD-Security、AppScan、Gauntlt、JBroFuzz和Arachni。选择工具的依据是它们是否适合所需的应用类型和测试,以及它们与其他正在使用的工具的互操作性。

部署和运维阶段:一个DevSecOps的候选版本应该被安全地编码、进行构建检查和彻底的测试。紧接着,DevSecOps团队需要为版本发布搭建一个安全的操作环境,比如设置访问控制、网络防火墙访问和密钥管理。在部署阶段,变更和配置管理工具是DevSecOps框架的核心。常见的配置管理工具包括Red Hat Ansible、Chef、Puppet、Salt、HashiCorp Terraform和Docker。DevSecOps团队专注于实时运行环境中的情况。测试和生产环境之间的差异应该被识别并仔细研究,因为它们往往是安全出现问题的预兆。运行时性能工具包括Osquery、Falco和Tripwire。

此外,团队使用混沌工程工具,如Chaos Monkey和Gremlin,来评估部署中的,或者是未经测试的故障,如服务器崩溃、驱动故障和网络连接问题。其目的是让部署在中断中生存下来,或者优雅地失败。

反馈循环是DevSecOps成功的核心因素。除非工具产生的结果能够循环到开发过程中,否则这些工具是没有用的。利用整个工具链的报告和分析来评估当前版本的安全状态,并利用这种经验来改善下一个开发周期。

软件供应链管理平台 SEAL 可以帮助需要实现 DevSecOps 的企业以全链路的视角管理代码安全、构建安全、依赖项安全以及运行环境(K8S)安全,其可扩展的架构可以让开发者轻松将各阶段的工具集成其中,并为软件供应链整体提供简洁、直观的全局视图,帮助开发、安全和运维团队充分掌握全链路概况,以评估软件开发流程的安全状态。

免费试用请访问:seal.io/trial.html