今天,我们很高兴宣布 Seal 0.4 已正式发布!在上一个版本中,Seal 完成了从单一产品到全链路平台的转变,通过全局视图帮助用户掌握软件开发生命周期各个环节的安全状况。

在 Seal 0.4 中,全局视图将再一步升级,软件供应链全链路的安全洞察得到进一步增强,新版本为用户提供了软件供应链知识图、更细粒度的指标可视化以及更灵活可控的扫描配置等特性,帮助开发团队深入觉察供应链组件之间的上下游关系,及时发现潜在安全问题,进而降低修复成本。

产品文档:https://seal-io.github.io/docs/

软件开发生命周期(SDLC)覆盖了从开发到部署、发布的各个环节,每个环节都有可能引入新的依赖项,最终由成千上万个直接或间接依赖项构成软件供应链。这意味着在很大程度上依赖项的健康会影响整个软件供应链的安全。

依赖项的健康程度涉及诸多影响因素:它的许可证是否合规?如果是开源组件,它是否被良好维护?在代码中是否存在漏洞?漏洞的严重程度如何?

一个存在安全问题的依赖项同时也对上下游组件产生影响,Endor Labs 在2022年发布的《依赖项管理状态报告》中指出,95%的易受攻击的依赖项都是可传递的。 而在数量庞大的依赖项中通过手动的方式查找它们相互之间的传递关系无异于大海捞针。

因此,了解依赖项之间的关联关系以及监控软件供应链核心的安全指标对于保障软件供应链安全至关重要。

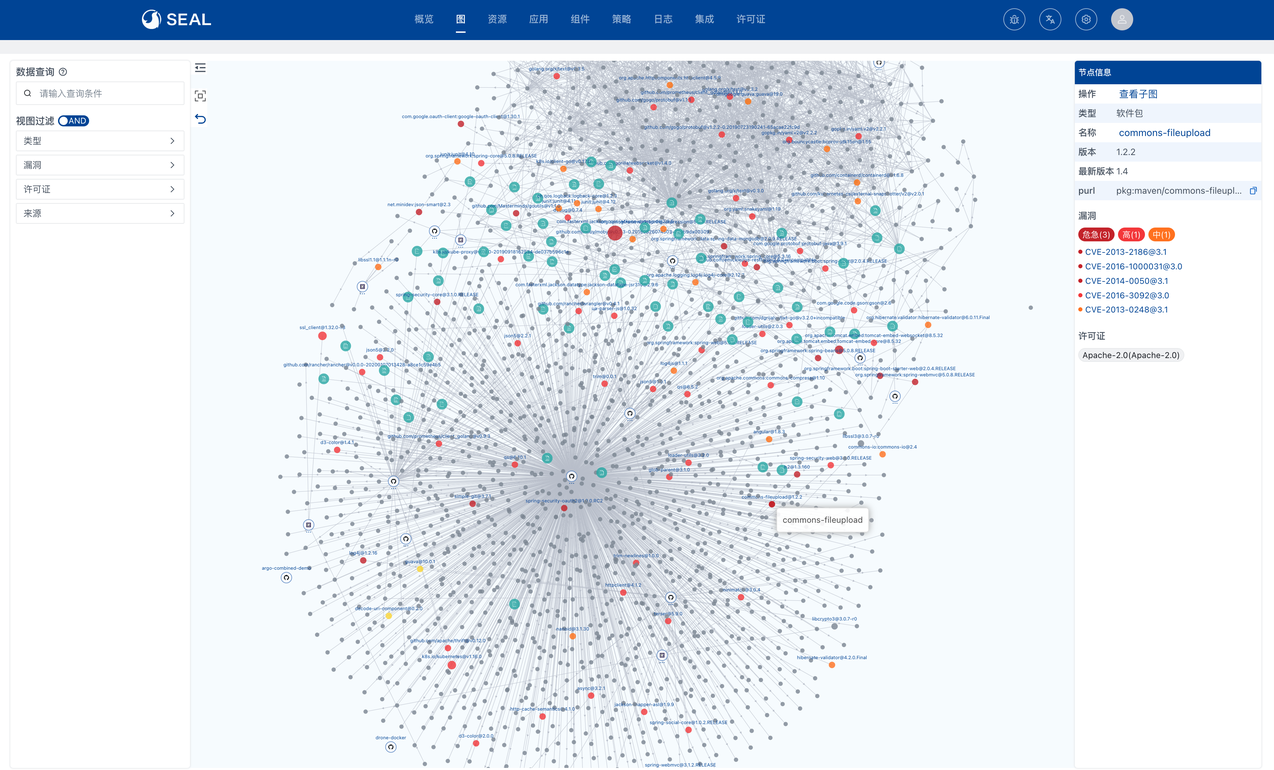

在 Seal 0.4 中新增了软件供应链知识图,直观地展示供应链中的组件类型以及它们的关联关系。此外,用户可以设置多种检索条件充分掌握软件资产安全合规情况。

例如,当用户了解到某个漏洞严重等级评分较高,想要查询该漏洞是否存在于软件供应链中以及会影响到的所有软件资产,那么可以通过设置条件进行检索:

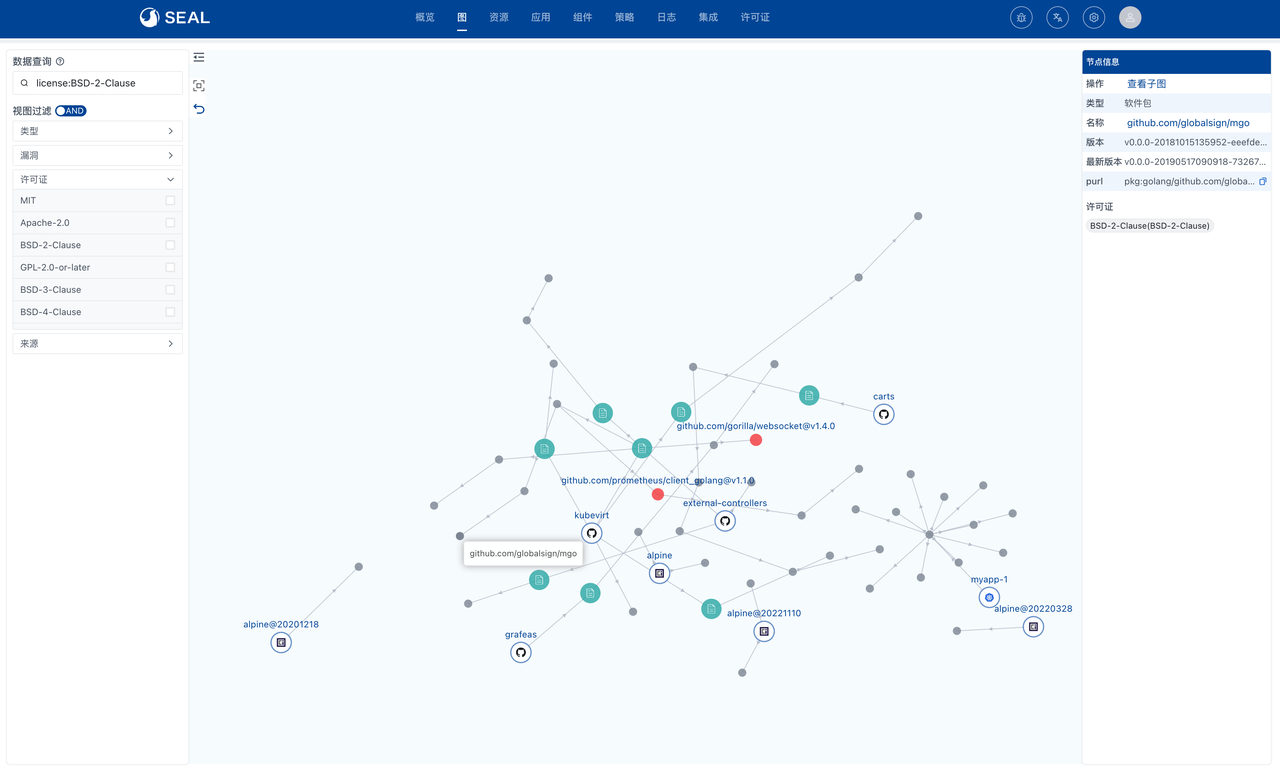

另外,如果企业发现某个许可证不合规,也可以通过知识图查找和某个许可证相关的所有软件资产:

因为软件供应链牵涉到整个软件开发生命周期的各个环节以及各种类型的安全问题,比如许可证合规、组件漏洞、配置错误、密钥泄露风险等,因此软件供应链安全问题始终是繁琐且复杂的。 因此,要准确掌握软件供应链全链路的安全状况就需要设置合理的且足够细粒度的指标进行监控。

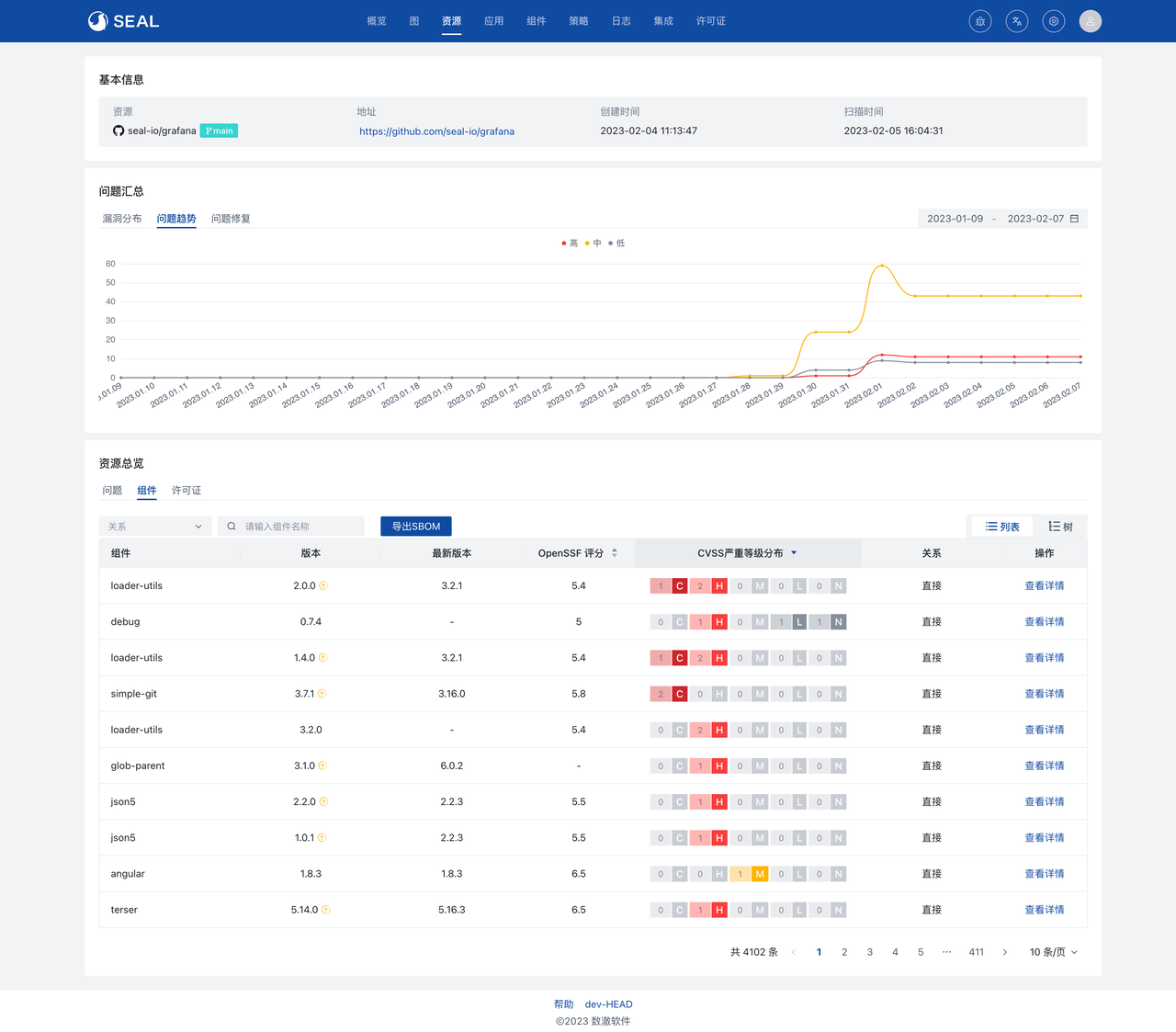

在 Seal 0.4 中,全局视图将全面升级,用户可以在概览中查看更丰富的统计信息和指标数据,比如问题严重性分布、许可证依赖分布、问题趋势等。

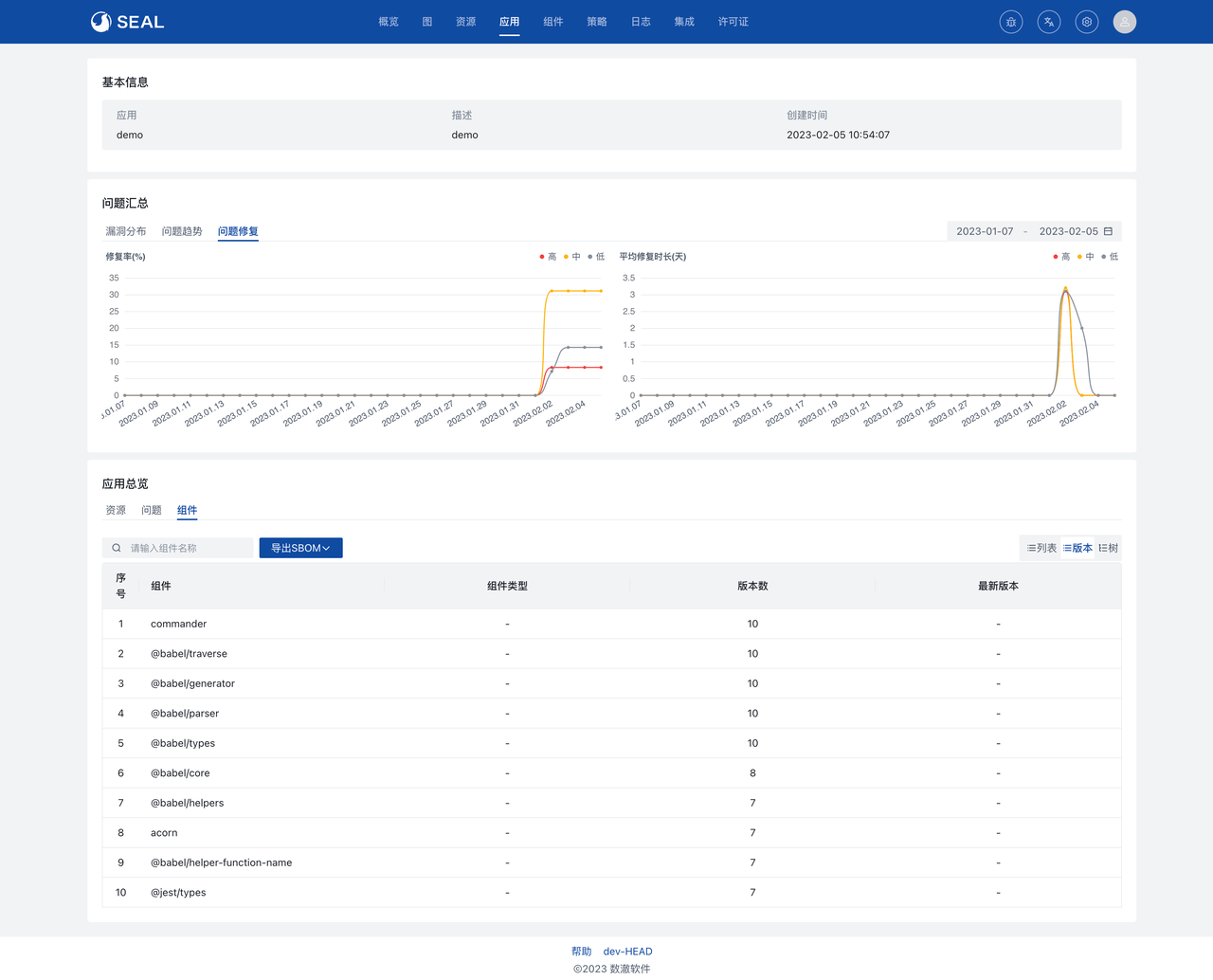

除概览页外,用户可以在资源、应用详情页查看趋势图表及其他安全问题指标,帮助开发团队评估各自项目中的安全缺陷和修复情况。

Seal 0.3 将安全扫描扩展到了全链路,用户可以获得完整的从代码仓库到运行环境全软件供应链各环节扫描检测能力。Seal 0.4 将提供更灵活的扫描配置,让开发团队可以根据自身需求设置扫描频率、触发规则等,主要包括:

为了响应不断变化的市场需求,企业需要快速迭代产品以抢先获得市场先机,进而获取巨大的商业价值。要保证产品快速迭代并安全发布,“左移”已经成为业界共识,即将测试、安全、FinOps等环节融入软件开发流程中,加强各部门之间的协作。

当开发团队也需要和安全团队共同承担安全责任时,减轻开发团队的认知负担、平滑学习曲线、降低学习成本变得尤为重要。Seal 致力于构建开发者友好的全链路管理平台,通过直观、详细的可视化视图为开发人员提供清晰地问题修复路径,降低安全问题修复的成本。 在未来,Seal 将会针对开发人员的软件开发流程体验持续优化,请保持关注哦!

如果您对 Seal 0.4 感兴趣,欢迎访问试用链接免费体验尝鲜:seal.io/trial